Úvod

Minulý rok jsme dostali požadavek na zajištění šifrovaných připojení k našim instancím SQL Serveru. Dříve jsme si nemysleli, že je to nutné – ke všem našim instancím přistupovaly aplikační služby interně. Přesto zabezpečená připojení chrání instanci a klienty před útoky jako man-in-the middle, takže jsme to udělali.

Šifrování připojení se liší od Transparent Data Encryption, ale v obou případech potřebujete certifikát. V tomto článku popisujeme postup nastavení šifrovaného připojení pro instance SQL Server.

Nastavení modulu snap-in certifikátu v MMC

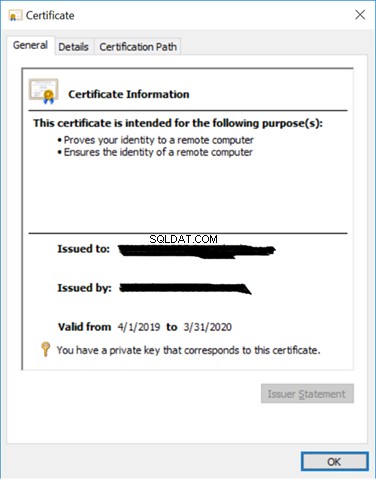

Certifikát je digitálně podepsaný dokument obsahující veřejné a soukromé klíče, které šifrují připojení. Veřejný a soukromý klíč jsou „párem klíčů“ – veřejný klíč šifruje data a je to pouze soukromý klíč, který je může dešifrovat.

Certifikáty vydává certifikační autorita, subjekt, kterému důvěřuje server i klient. V našem případě jsme vygenerovali certifikát ze serveru hostujícího SQL Server.

Tento proces zahájíme spuštěním konzoly Microsoft Management Console (mmc.exe) .

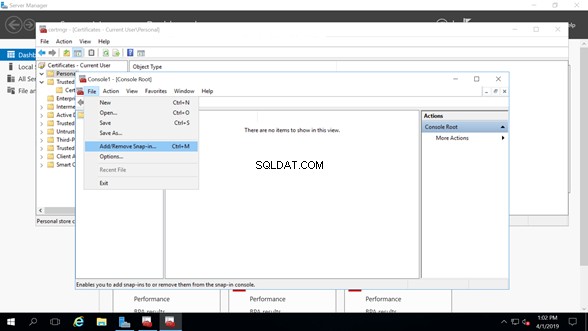

Po spuštění MMC přejdeme na Soubor> Přidat a odebrat moduly snap-in… (Obrázek 1). Zde do naší konzoly přidáme modul snap-in Správce certifikátů pro správu certifikátů na serveru. Všimněte si, že existují jiné způsoby, jak se k tomuto bodu dostat.

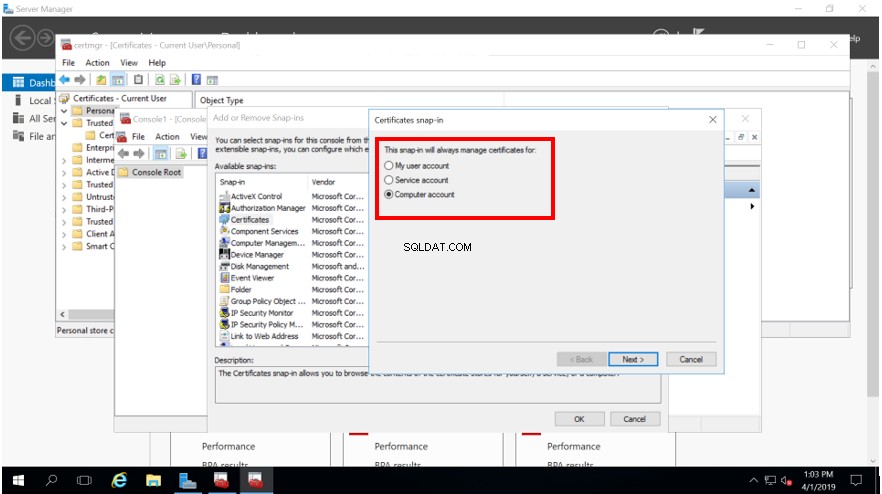

Chceme spravovat certifikáty z našeho počítačového účtu tak, aby ostatní správci neměli žádné problémy s oprávněními, když také potřebují spravovat certifikáty (obrázek 2).

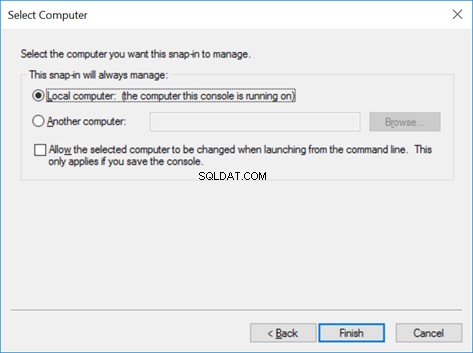

V tomto článku se zabýváme správou certifikátů na místním počítači, kde je nainstalována naše instance SQL Server (obrázek 3).

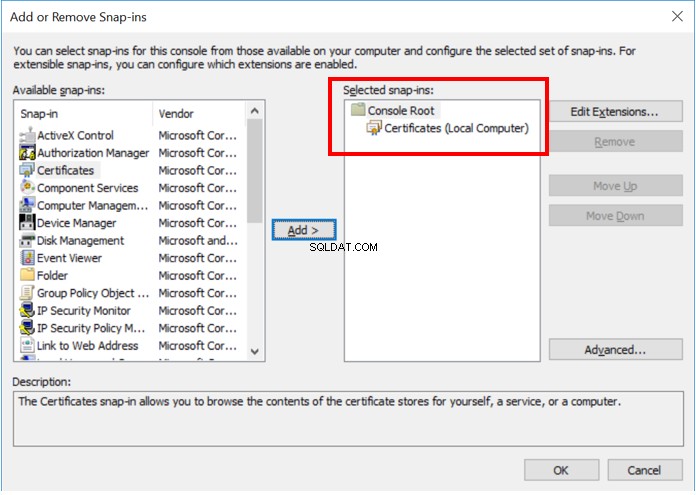

Jakmile dokončíme proces vytváření modulu snap-in certifikátu, můžeme jej použít.

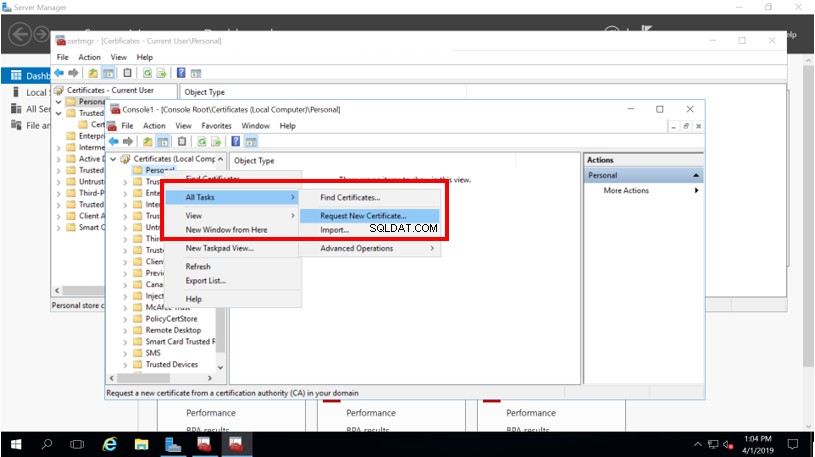

Začněte výběrem Všechny úkoly> Vyžádat nový certifikát :

Registrace certifikátu MMC

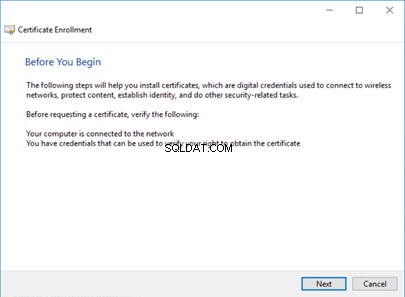

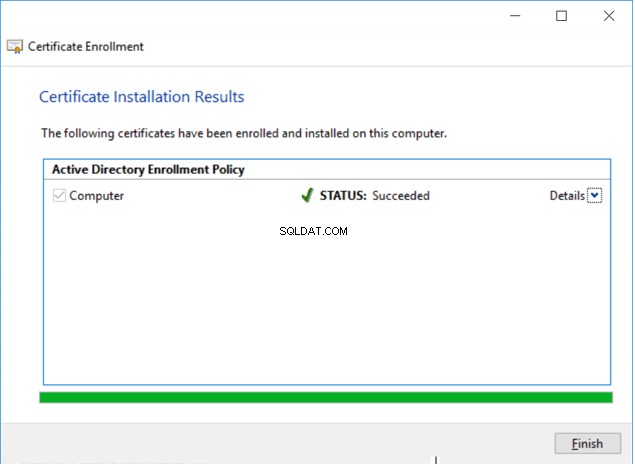

Akce z obrázku 5 spustí průvodce – rychle ji provedeme. Podrobnosti jsou relevantnější pro správce Windows, ale zásadní věcí je získat platný certifikát, který může SQL Server používat.

Ověřte nezbytné podmínky:

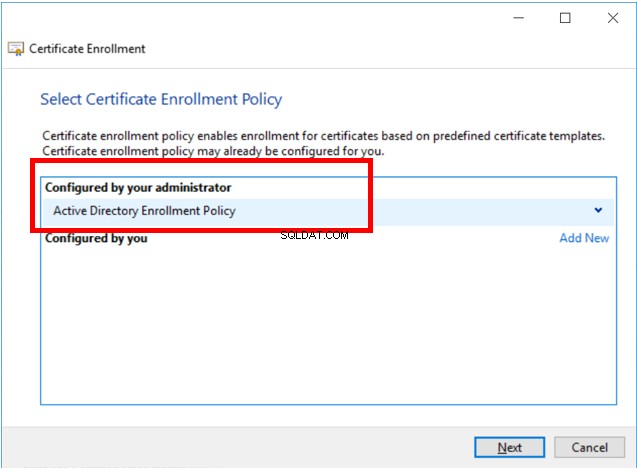

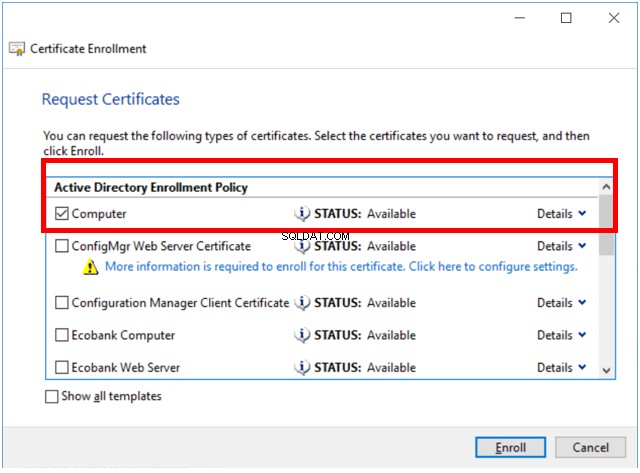

Vyberte zásady registrace a typ požadovaného certifikátu. V našem případě jsme pro účely, jako je tento, zvolili zásady tak, jak je nakonfiguroval náš správce domény. Můžete si promluvit se svým správcem domény a určit nejlepší možnost ve vašem prostředí.

Zápis certifikátu je proces vyžádání digitálního certifikátu od certifikačního úřadu. V některých prostředích je CA součástí infrastruktury veřejného klíče.

Konfigurace serveru SQL

Nyní, když máme certifikát, přejdeme na SQL Server a nakonfigurujeme jej tak, aby používal tento certifikát.

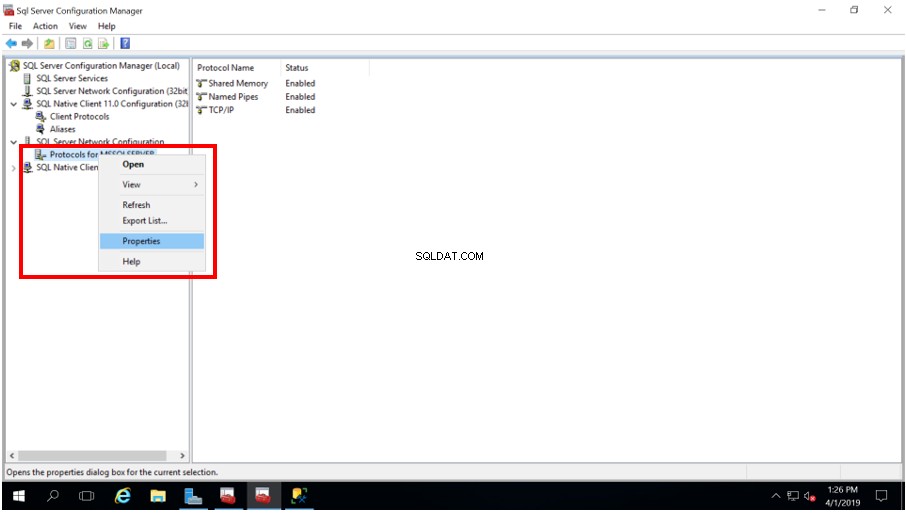

- Otevřete SQL Server Configuration Manager a přejděte na SQL Server Network Configuration> Protocols for MS SQL Server .

- Klikněte pravým tlačítkem na tuto položku a vyberte Vlastnosti z rozevírací nabídky (obrázek 11):

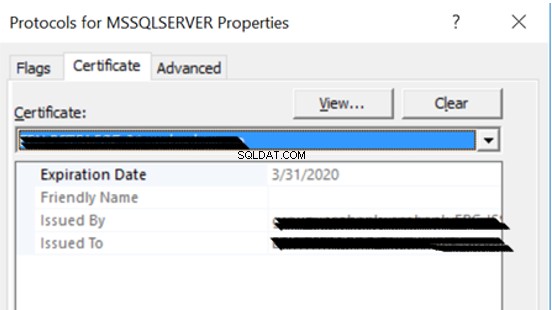

- V části Vlastnosti v okně vyberte Certifikát tab. Pokud jste provedli registraci certifikátu správně, měli byste jej vidět v rozevírací nabídce označené Certifikát (Obrázek 12). Tímto způsobem přidružíme tento certifikát k instanci SQL Serveru. Všimněte si, že podrobnosti certifikátu můžeme vidět také v SQL Server Configuration Manager.

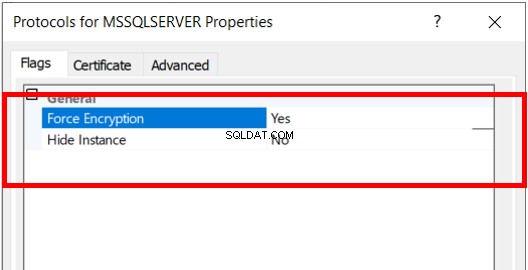

- Jakmile dokončíme použití platného certifikátu, přejdeme k Vlajkám a nastavte Vynutit šifrování příznakem ANO . Zajišťuje, že všechna připojení k serveru SQL jsou šifrována.

Kryptografický protokol, který SQL Server používá pro šifrování připojení, bude záviset na konfiguraci operačního systému. Potom byste měli restartovat instanci SQL Server. Po něm načte tento nový certifikát.

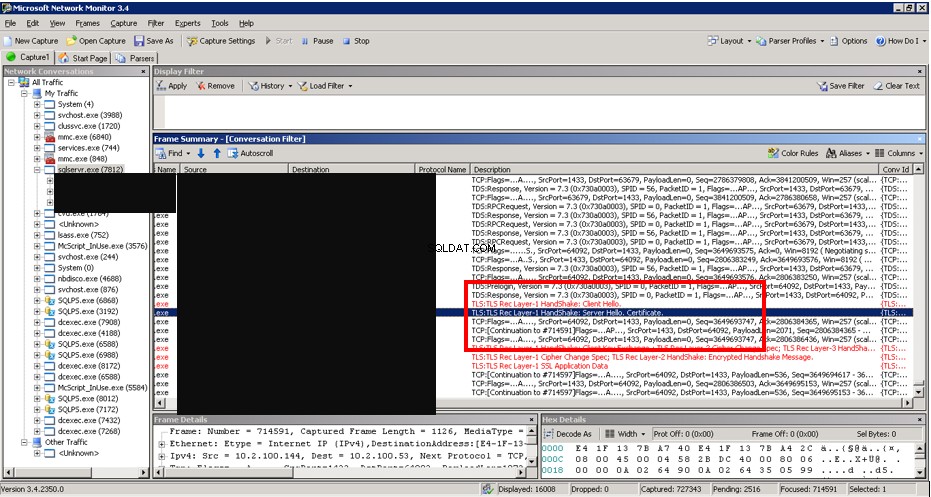

Data můžeme vidět v prohlížeči událostí Windows – protokolu chyb SQL Serveru. Můžeme také ověřit šifrování spojení pomocí takových nástrojů, jako je Network Monitor od Sys Internals (obrázek 14).

Závěr

V organizacích, které se zajímají o bezpečnost, je obvykle vyžadováno šifrované připojení. V tomto článku jsme sdíleli naše zkušenosti s konfigurací šifrovaných připojení na SQL Server.

Náš přístup zahrnoval registraci certifikátu, aplikaci tohoto certifikátu na instanci serveru SQL Server a povolení vynuceného šifrování. Je důležité si uvědomit, že když nastavíte Force Encryption na YES v SQL Server, všichni klienti připojující se k instanci musí používat stejný kryptografický protokol.

Odkazy

- Povolit šifrovaná připojení

- Certifikáty serveru SQL a asymetrické klíče