MySQL je známé tím, že se snadno používá a je vysoce bezpečné. To je důvod, proč je to volba číslo jedna pro mnoho organizací, včetně největších značek, jako je Facebook, Google, Uber a YouTube. Vzhledem k tomu, že se jedná o open-source, lze jej zdarma používat a upravovat i pro komerční účely. Ale ačkoli to může být velmi bezpečné, bezpečnostní funkce nejsou vždy správně využívány.

Kyberzločinci jsou dobří v hledání způsobů, jak využít masy. Ransomwarové útoky pronikly do všeho od měst, škol a nemocnic až po velké a malé podniky. Oběti jsou oklamány, aby do svých systémů vpustily škodlivé programy, kde tyto programy uzamknou soubory, dokud nedostanou výkupné. Organizace všeho druhu, které používají MySQL a další systémy pro správu databází, jsou ohroženy útoky.

Zacílit kromě podniků na občanská zařízení je pro kyberzločince chytrý tah, protože naše společnost se bez nich rozpadne. S vědomím toho hackeři využívají zranitelnosti v MySQL k vydělávání peněz na cílech, které nemají žádný prostor pro odmítnutí výkupného.

Ransomware je pro kyberzločince lukrativní odvětví, zejména proto, že i nadále spoléháme na technologii pro ukládání všech druhů dat ve všech sektorech. V loňském roce některé z nejškodlivějších útoků ransomwaru úspěšně zneužily cíle za biliony dolarů. Je důležitější než kdy jindy chránit vaši databázi před nežádoucím přístupem.

Útoky ransomwaru

V roce 2020 dosáhla průměrná výše výkupného požadovaného při ransomwarových útocích do 3. čtvrtletí 170 000 USD za incident. Přestože zločinci obvykle dodrží své slovo a obnoví data po zaplacení výkupného, je stále nemožné zjistit, zda jsou vaše data po napadení zcela v bezpečí.

Od té doby, co Covid změnil naši digitální krajinu, jsou takové útoky očekávanější. Vzdálení pracovníci a podniky byli nuceni spoléhat se na cloudové projektové nástroje a další typy online databází, aby mohli spolupracovat s ostatními členy týmu, klienty a dodavateli. A přestože tyto druhy nástrojů umožňují manažerům nastavit týmová oprávnění pro kontrolu, taková opatření nestačí.

Věci se dále komplikují tím, že stále více lidí na všech úrovních digitálních odborných znalostí využívá nástroje pro online spolupráci a většina z nich stále není dostatečně zabezpečená. Vzhledem k velkému množství informací přicházejících různými kanály může být i pro ty nejzkušenější uživatele obtížné určit, zda data pocházejí z legitimního zdroje.

To je důvod, proč kyberzločinci využívají strachu a dezinformací kolem pandemie. Kolovaly škodlivé odkazy vložené do věcí, jako jsou falešné e-maily CDC. Zneužívají obavy související s pandemií tím, že se zkreslují pomocí velmi přesvědčivých návrhů a log, aby přiměli příjemce, aby vpustili podvodníky přímo do jejich počítačů.

V roce 2021 jsou hackerské skupiny ve svých taktikách ještě sofistikovanější a nepolapitelnější. Kryptoměna je oblíbený formát pro výkupné. Možnosti sledování kryptoměn jsou poměrně nové a o to těžší je chytit kyberzločince. Soukromá data se stávají stále cennější komoditou.

PLEASE_READ_ME

Jeden z nejnepolapitelnějších a nejnebezpečnějších útoků minulého roku, nyní známý jako PLEASE_READ_ME, změnil způsob, jakým přemýšlíme o rozsahu a schopnostech technologie ransomwaru. Většina ransomwarových útoků je zaměřena na konkrétní entity, které mají hodně co ztratit. Tento druh cíleného útoku je obvykle dobře naplánován a bez problémů proveden, což nutí oběti platit vysoké dolary, aby zabránily vydražení soukromých dat.

Naproti tomu útok PLEASE_READ_ME byl oportunističtějším zneužitím. Zaměřil se na cílení na servery MySQL se slabými přihlašovacími údaji. Přestože vydělali méně peněz na oběť, množství strojů a databází MySQL bylo hackováno pomocí automatických skriptů. Útoky dokonce nepoužívaly malware (jen skript).

Do konce roku 2020 bylo při těchto útocích odcizeno a prodáno na temném webu celkem 250 000 databází. Oběti byly požádány, aby zaplatily 08 BTC (měna bitcoin) za obnovení svých databází, což při aktuálním směnném kurzu bitcoinu představuje částku téměř 4 350 USD.

Tento bezprecedentní útok dostal uživatele MySQL na hranu. Zjistili jsme, že nikdo není v bezpečí, a musíme zajistit, aby přihlašovací údaje byly v bezpečí.

Ochrana databází MySQL

Ve světle ohromujícího úspěchu PLEASE_READ_ME a dalších ransomwarových útoků založených na slabých přihlašovacích údajích jsou útoky SQL jednou z nejběžnějších forem kybernetických útoků. Je čas zajistit, aby byly vaše databáze chráněny před vydíráním.

Zde je několik kroků, které můžete podniknout k posílení zabezpečení svých přihlašovacích údajů a databází:

Nasazení Správce hesel

Mnoho nástrojů pro správu zabezpečení může pomoci s automatickým monitorováním databáze a bezpečnostních protokolů. Každý uživatel si samozřejmě musí vytvořit unikátní heslo, ale to nestačí. Použijte systém správy hesel, který bude vyžadovat pravidelnou změnu každého hesla.

Například implementujte požadavky na heslo, jako je počet číslic, přítomnost speciálních znaků atd. Poté požadujte aktualizaci tohoto hesla každých 60 dní na nové heslo, které nebylo v minulosti používáno. To může pomoci udržet uživatele vaší databáze k odpovědnosti a zkomplikovat úkoly i zkušeným kyberzločincům.

Použijte princip nejmenšího privilegia

Zásada nejmenších oprávnění znamená, že byste měli uživatelům poskytnout přístup pouze k souborům, které potřebují k dokončení úkolů, které se od nich vyžadují. Jinými slovy, ne každý zaměstnanec potřebuje plný přístup ke každé databázi, kterou spravujete. Použijte administraci SQL serveru ke kontrole, kdo má k čemu přístup.

Mnoho nástrojů řídí administraci databáze. Nemusíte se namáhat sledováním uživatelských jmen, hesel, oprávnění a přiřazení sami. Zablokováním určitých částí databáze nejen uděláte útok méně škodlivý, ale také usnadníte sledování a určení zranitelnosti, pokud k narušení došlo.

Začlenit modely zabezpečení s nulovou důvěrou

Model nulové důvěry předpokládá, že žádné identitě nelze důvěřovat. Všichni uživatelé proto před získáním přístupu k datům a dalším zdrojům vyžadují ověření. Kromě toho, že nedůvěřujeme lidským uživatelům, je důležité udržovat stroje podle stejných standardů nulové důvěry.

Automatizační technologie jsou fantastickou investicí pro podniky všeho druhu ke zvýšení efektivity, ale důvěra v identity strojů může představovat vážné problémy. Používání programu monitorování v reálném čase a sledování identit uživatelů a jejich souvisejících přístupů a oprávnění jsou zásadní pro udržení efektivní politiky nulové důvěry.

Šifrování SSL a TLS

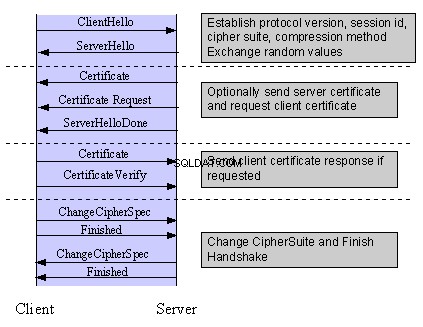

Certifikáty Secure Sockets Layer (SSL) jsou dobrým místem, kde začít, pokud jde o šifrování firemních dat. Je rozumné specifikovat nastavení SSL pro každého uživatele.

Vaše databáze by měla být zašifrována, ale je také důležité zašifrovat síť a zaručit, že šifrovací protokoly budou používat i třetí strany s přístupem. Pamatujte, že jste tak zabezpečeni, jak bezpečný je váš nejslabší článek.

Znovu zkontrolujte, zda máte povoleno SSL nebo jeho nástupce, Transport Layer Security (TLS). Zeptejte se svých poskytovatelů třetích stran také na šifrovací protokoly, které používají.

Odebrat anonymní uživatele

Při provádění výše uvedených kroků ke zvýšení zabezpečení ověřování byste měli také odstranit všechny anonymní uživatele nebo uživatele bez hesla. To zajistí, že nezůstanou žádné dveře dokořán otevřené pro vstup hackerů. Pro kyberzločince je velmi snadné přihlásit se na vaše servery MySQL, pokud nepotřebujete heslo.

Kyberzločinci, kteří provádějí SQL útoky, si jsou dobře vědomi všech zranitelností v hardwaru a softwaru a zejména bezpečnostních problémů v cloudu. Takhle se živí. Anonymní účet může snadno umožnit přímý přístup k důvěrným souborům a dalším datům.

Povolit protokolování auditu

V neposlední řadě se ujistěte, že máte povoleno auditované protokolování. Protokolování auditu zaznamenává čas, datum a místo přihlášení a také určitou aktivitu uživatelů. Svá data SQL můžete klasifikovat, abyste věděli, co jsou citlivé informace.

Tento typ správy dat se stává kritickým, když zažijete narušení dat nebo jakýkoli druh kybernetického útoku. Poté můžete vidět, kdy a jak se útočník dostal k vašemu serveru a jaká data byla ovlivněna. Je také dobré mít tento protokol neustále sledován.

I když je automatizace klíčem k této efektivitě procesu, je také moudré nechat osobu prověřit protokoly a software, aby se ujistil, že nic neproklouzne.

Chraňte se ještě dnes

Digitalizace ekonomiky vytvořila živnou půdu pro kyberzločince, aby našli nové a škodlivější způsoby, jak vykořisťovat lidi a podniky. V roce 2020 se náklady na kybernetické výkupné zvýšily o 336 % a toto číslo každým dnem stoupá. Pokračující inovace v technologii nevyhnutelně povede k inovaci ve využívání a krádeži dat.

Vždy budou existovat zločinci, na které si musíte dát pozor, bez ohledu na velikost vaší firmy nebo množství dat nebo peněz, které máte. Automatizované útoky ransomwaru a další kybernetické útoky fungují nejlépe, když je vržena široká síť. To znamená, že pro podvodníky nejde vždy o dosažení největší loupeže. Jak jsme se dozvěděli z trendů ransomwaru z posledních let, postupem času se sčítá řada záludných útoků, které tiše zastavují malé podniky nebo občanské organizace. I když se pandemie stane špatnou vzpomínkou, podvodníci najdou jiné způsoby, jak napálit zranitelné osoby ke stažení škodlivých souborů.

V každodenním životě přijímáme určitá opatření, abychom se chránili před zločinem. Naše aktivita na internetu by se neměla lišit. Trendy naznačují, že můžeme v budoucnu očekávat pokračující nárůst pokusů a úspěšných ransomwarových útoků. Zůstanete-li ostražití při sledování svých bezpečnostních protokolů a zavádění těchto tipů do praxe výrazně sníží vaše šance, že se stanete obětí škodlivých útoků.

Kromě implementace těchto pokynů je k dispozici mnoho nástrojů, které vám pomohou se správou databáze MySQL. Využijte automatizaci ve svůj prospěch, abyste zůstali v bezpečí a udrželi rovnováhu mezi zabezpečením a použitelností.