Zde bychom se podívali na podrobné kroky pro povolení TLS v Oracle Apps R12.2

Obsah

Úvod:

Data mezi webovým prohlížečem a webovým serverem putují v aplikaci R12 nešifrovaně, takže heslo a další informace mohou být sledovány snifferem. Tomu se vyhýbáme implementací SSL v R12.

S implementací SSL se data pohybují v zašifrovaných formách a dešifrovat je může pouze webový prohlížeč a webový server.

Implementace vyžaduje certifikát SSL a konfiguraci v prostředí R12 podle konfigurace

Co je SSL?

SSL a TLS jsou kryptografický protokol, který zajišťuje soukromí mezi komunikujícími aplikacemi a jejich uživateli na internetu

Co je Transport Layer Security (TLS)

Transport Layer Security neboli TLS je nástupcem SSL. TLS, stejně jako SSL, je protokol, který šifruje provoz mezi klientem a serverem. TLS vytváří šifrované spojení mezi dvěma počítači, které umožňuje přenos soukromých informací bez problémů s odposloucháváním, manipulací s daty nebo paděláním zpráv.

Jak funguje protokol SSL

- Klient odešle požadavek na server pomocí režimu připojení HTTPS.

- Server předloží svůj digitální certifikát klientovi. Tento certifikát obsahuje identifikační informace serveru, jako je název serveru, organizace a veřejný klíč serveru a digitální podpis soukromého klíče CA

- Klient (webový prohlížeč) má veřejné klíče všech CA. Dešifruje soukromý klíč digitálního certifikátu Toto ověření prokazuje, že odesílatel měl přístup k soukromému klíči, a proto je pravděpodobně osobou spojenou s veřejným klíčem. Pokud ověření proběhne v pořádku, server je ověřen jako důvěryhodný server.

- Klient zašle serveru seznam úrovní šifrování neboli šifer, které může použít.

- Server obdrží seznam a vybere nejsilnější úroveň šifrování, kterou mají společnou.

- Klient zašifruje náhodné číslo pomocí veřejného klíče serveru a odešle výsledek na server (který by měl být schopen dešifrovat pouze server pomocí svého soukromého klíče); obě strany pak pomocí náhodného čísla vygenerují jedinečný klíč relace pro následné šifrování a dešifrování dat během relace

Implementace ssl bude záviset na topologii implementace R12. Zde zdůrazňuji všechny hlavní.

Koncový bod TLS

- Koncový bod TLS je koncový server pro šifrované připojení, které bylo zahájeno klientem (například prohlížečem).

- V případě sady Oracle E-Business Suite může server Oracle HTTP Server fungovat jako koncový bod TLS. Před serverem Oracle HTTP Server lze nakonfigurovat alternativní koncový bod TLS, jako je reverzní proxy nebo nástroj pro vyrovnávání zatížení.

Různá topologie SSL

- Nasazení jednoho webového serveru s koncovým bodem TLS jako webovým serverem

To je docela jednoduché. Budeme potřebovat digitální certifikát pro webový server. Kroky jsou přímo vpřed. Provoz mezi webovým prohlížečem a webovým serverem bude šifrován

- Mít nástroj pro vyrovnávání zatížení, který slouží 2 nebo více webovým serverům, to trochu komplikuje

V tomto případě bychom mohli mít následující možnosti

1.End to end šifrování provozu (TLS terminační bod jako webový server)

Celý tok provozu, tj. od prohlížeče po nástroj pro vyrovnávání zatížení a od nástroje pro vyrovnávání zatížení po webový server, je šifrován

Existují dva způsoby, jak to provést

a) Konfigurace průchozí :Vyvážení zátěže v tomto případě nedešifruje/nešifruje zprávu, pouze prochází provozem na webový server

b) Dešifrování/šifrování :Vyvážení zatížení v tomto případě dešifruje provoz na úrovni nástroje pro vyrovnávání zatížení a poté jej znovu zašifruje a odešle na webový server, který jej znovu dešifruje

2. Terminátor SSL (alternativní bod ukončení TLS):Provoz mezi webovým prohlížečem a nástrojem pro vyrovnávání zatížení je pouze šifrován. Vyvážení zátěže funguje jako terminátor SSL a ukončuje SSL na úrovni nástroje pro vyrovnávání zátěže a předává nešifrovaný provoz na webový server.

Kroky k provedení konfigurace pro každou topologii jsou uvedeny níže

Nasazení jediného webového serveru s bodem ukončení TLS jako webovým serverem

Důležité body

1) Upgradujte minimálně na Java Development Kit (JDK) 7.

Použití TLS 1.2 vyžaduje minimálně Java 7

2) Upgradujte Oracle Fusion Middleware.

Použití TLS 1.2 vyžaduje Oracle Fusion Middleware 1.1.1.9

3) Aplikujte náplasti specifické pro produkt.

Oracle Workflow – Použijte opravu 22806350 :R12.OWF.C k vyřešení problému s poštovní schránkou Oracle Workflow Notification.

Oracle iProcurement – Použijte opravy uvedené v My Oracle Support Knowledge Dokument 1937220.1 , Oracle iProcurement, Exchange a OSN selžou po migraci webu dodavatele z SSLv3 na protokol TLS (s SSL Handshake SSLIOClosedOverrideGoodbyeKiss) , která odpovídá příslušným verzím aplikace.

Oracle iPayment – použijte opravu 22522877 :R12.IBY.C.

Oracle XML Gateway – použijte opravu 22326911 :R12.ECX.C.

Krok 1

Nastavte své prostředí

Kroky popsané v této části je nutné provést na (běžícím) spuštěném souborovém systému, aby bylo zajištěno, že během příští online opravy bude nastavení TLS přeneseno do systému souborů opravy. V tomto okamžiku by neměl být aktivní cyklus oprav. Chcete-li zkontrolovat, zda je cyklus online opravování již aktivní nebo ne, můžete použít následující příkaz:

UNIX:

$ adop -status

- Přihlaste se do aplikační vrstvy Oracle E-Business Suite Release 12.2 jako uživatel operačního systému, který vlastní instalační soubory.

- Systém souborů s proměnnou kontextového souboru aplikací s_file_edition_type nastavenou na ‚spustit‘ označuje systém souborů spuštění. Zdrojový soubor prostředí aplikační vrstvy (

.env) umístěný v adresáři APPL_TOP na systému souborů run. Nezdrojujte soubor APPS .env , jinak budou vyzvednuty proměnné prostředí 10.1.2 a Oracle Wallet Manager 11g se nespustí. Po získání zdroje ze souboru prostředí by měla být proměnná prostředí $FILE_EDITION ‚spustit‘. - Nastavte proměnnou prostředí PATH tak, aby zahrnovala umístění Fusion Middleware a proměnnou DISPLAY pro owm gui

Například

export PATH=$FMW_HOME/webtier/bin:$FMW_HOME/oracle_common/bin:$PATH

export DISPLAY=

S krok 2

Vytvořte si peněženku

Umístění s_web_ssl_directory je stále používáno některými komponentami Oracle E-Business Suite Release 12.2 (například XML Gateway Transportation Agent OXTA) a během procesu klonování Oracle Fusion Middleware.

Toto umístění najdeme níže uvedeným způsobem

kočka $CONTEXT_FILE|grep „s_web_ssl_directory“

Otevřete Správce peněženky jako proces na pozadí:

| $ owm & |

V nabídce Oracle Wallet Manager přejděte na Wallet>

Nové.

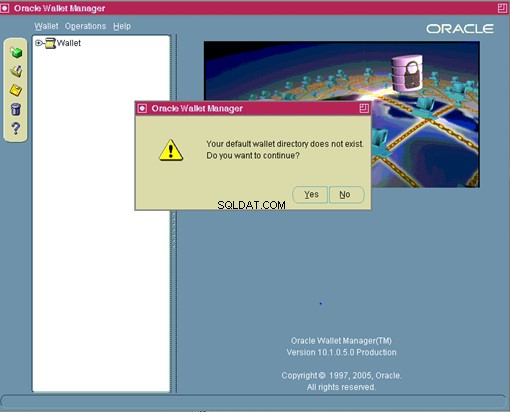

Odpovězte NE na:Váš výchozí adresář peněženky neexistuje. Chcete jej nyní vytvořit?

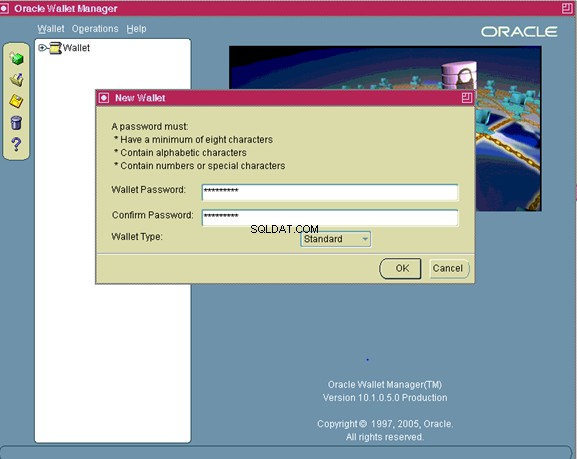

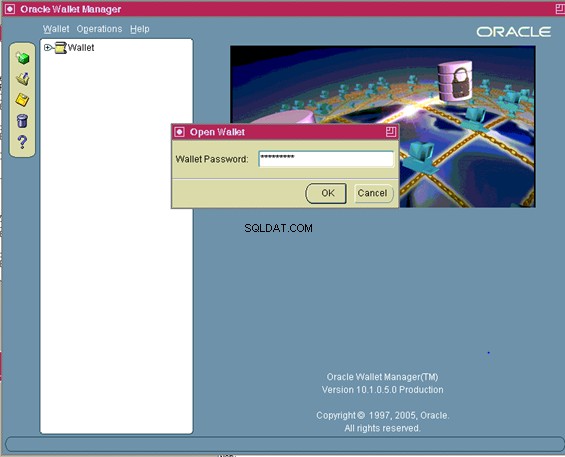

Nová obrazovka peněženky vás nyní vyzve k zadání hesla k peněžence

Zadejte heslo a zapamatujte si ho

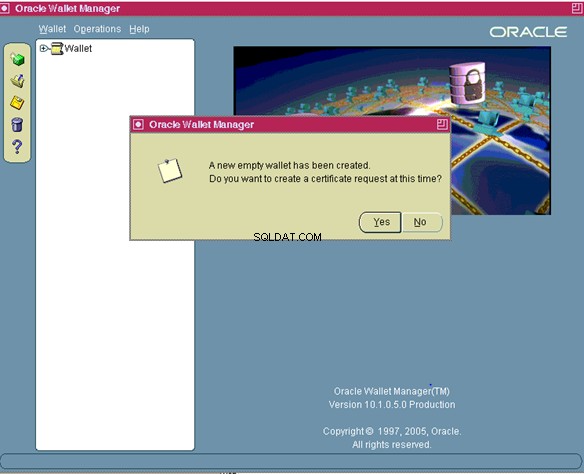

Byla vytvořena nová prázdná peněženka. Přejete si nyní vytvořit žádost o certifikát?

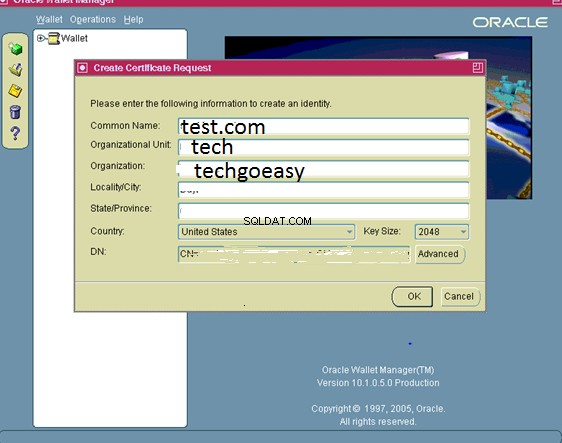

Po kliknutí na „Ano“ na obrazovce Create Certificate Request se objeví:

Vyplňte příslušné hodnoty, kde:

| Běžný název | Je to název vašeho serveru včetně domény. |

| Organizační jednotka:(volitelné) | Jednotka ve vaší organizaci. |

| Organizace | Jde o název vaší organizace |

| Lokalita/Město | Je to vaše lokalita nebo město. |

| Stát/provincie | je celý název vašeho státu nebo provincie, nezkracujte jej. |

Vyberte svou zemi z rozevíracího seznamu a pro Velikost klíče vyberte jako minimum 2048. Klikněte na OK.

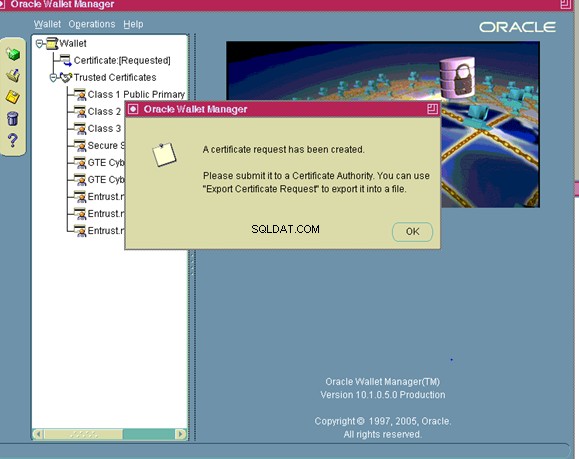

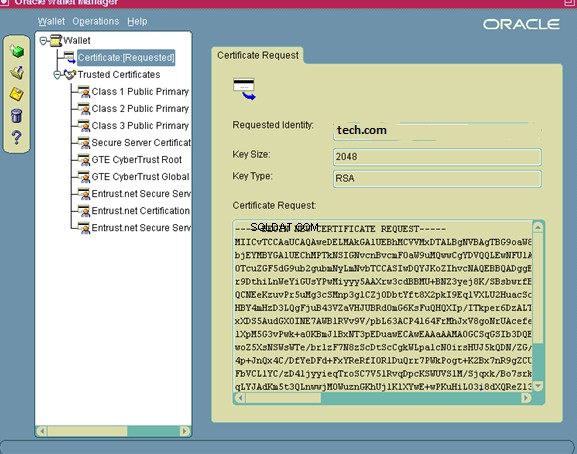

Klikněte na Na požadovaný certifikát

Než budete moci odeslat žádost o certifikát certifikační autoritě, budete ji muset exportovat.

- Kliknutím na Certifikát [Vyžadováno] jej zvýrazněte.

- V nabídce klikněte na položku Operace

Exportovat žádost o certifikát

- Uložte soubor jako server.csr

- V nabídce klikněte na Peněženka a poté na Uložit.

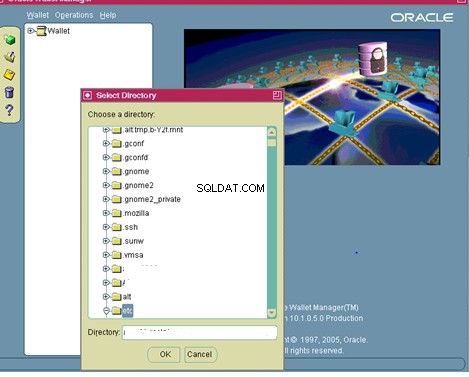

- Na obrazovce Vybrat adresář změňte adresář na svůj plně kvalifikovaný adresář peněženky.

- Klikněte na tlačítko OK.

- V nabídce klikněte na Peněženka a zaškrtněte políčko Automatické přihlášení.

Ujistěte se, že toto heslo bude něco, co si budete pamatovat. Při každém otevření peněženky pomocí Oracle Wallet Manager nebo provádění operací s peněženkou pomocí rozhraní příkazového řádku budete muset použít heslo. S povoleným automatickým přihlášením procesy odeslané uživatelem OS, který vytvořil peněženku, nebudou muset pro přístup k peněžence zadávat heslo.

- Ukončete Správce peněženky.

Adresář peněženky bude nyní obsahovat následující soubory:

cwallet.sso

ewallet.p12

server.csr

Nyní můžete odeslat server.csr vaší certifikační autoritě a požádat o certifikát serveru

Uložte peněženku pomocí peněženky a uložte a uveďte cestu k adresáři

Odešlete žádost o certifikát certifikační autoritě .

Poznámka:Změny podpisového algoritmu

Průmyslové standardy pro šifrovací algoritmy jsou neustále přezkoumávány. Certifikáty vydávané s algoritmem hash podpisu založeným na SHA-1 jako průmyslovým standardem jsou postupně vyřazovány. Mnoho certifikačních autorit doporučuje nebo nařizuje SHA-2 jako minimální podpisový algoritmus pro vydávání certifikátů. Časový rámec pro přechod na SHA-2 se liší v závislosti na použité certifikační autoritě. Požadavek na SHA-2 má také dopad na zprostředkující certifikáty, které musí být také SHA-2, aby se mohly zřetězit zpět k vydanému certifikátu SHA-2 koncové entity. Kořenové certifikáty nejsou ovlivněny.

Další informace naleznete v následujících dokumentech My Oracle Support Knowledge Documents:

Dokument 1448161.1 , Jak vytvořit CSR pomocí podpisového algoritmu SHA-1 nebo lepší

Dokument 1275428.1 , Stav podpory pro SHA-2 v Oracle Application Server (10.1.2.X.X/10.1.3.X.X) a Fusion Middleware 11g (11.1.1.X)

Dokument 1939223.1 , Je možné generovat požadavky na podpis certifikátu SHA-2 pomocí Oracle Wallet Manager nebo ORAPKI v FMW11g

V závislosti na poskytovateli certifikátu nemusí být žádosti o certifikát (CSR) založené na MD5 vygenerované aplikací Oracle Wallet Manager (OWM) přijaty.

Například společnost Symantec nyní bude přijímat pouze CSR založené na SHA-1 2048bitové nebo vyšší. Kvůli omezení proudu v OWM i orapki nejsou schopny generovat nic jiného než CSR založené na MD5. OWM může přijímat důvěryhodné certifikáty a serverové certifikáty SHA-2 nebo vyšší, ale nemůže je generovat.

V těchto případech je řešením použití OpenSSL ke generování CSR. Příklad tohoto procesu je uveden níže.

- Pomocí OpenSSL vezměte stávající peněženku a uložte ji jako nový soubor ve formátu PEM:

openssl pkcs12 -in ewallet.p12 -nodes -out nonoracle_wallet.pem

Pomocí OpenSSL vygenerujte požadavek specifikující SHA-2:

openssl req -new -key nonoracle_wallet.pem -sha256 -out server.csr

V tomto okamžiku vás OpenSSL vyzve k zadání atributů požadavku. Ujistěte se, že jste zadali stejná data, která jste zadali při vytváření CSR v OWM. Neuvádějte „heslo pro výzvu“, protože to většina certifikačních autorit považuje za nezabezpečené.

- Soubor csr by nyní měl být odeslán vaší certifikační autoritě, aby požádala o certifikát serveru.

- Po obdržení vašeho nově vydaného certifikátu jej můžete importovat do své peněženky pomocí OWM a pokračovat dalším krokem níže

Krok 5

Importujte certifikát serveru do Peněženky

Po obdržení certifikátu serveru od certifikační autority jej budete muset importovat do své peněženky. Zkopírujte certifikát do server.crt v adresáři peněženky na vašem serveru jedním z následujících způsobů:

- ftp certifikát (v binárním režimu)

- zkopírujte a vložte obsah do server.crt

Chcete-li importovat server.crt do své peněženky, postupujte takto:

- Otevřete Správce peněženky jako proces na pozadí:

$ owm &

- V nabídce klikněte na Peněženka a poté na Otevřít.

- Po zobrazení výzvy odpovězte Ano:

Váš výchozí adresář peněženky neexistuje.

Chcete pokračovat?

- Na obrazovce Vybrat adresář změňte adresář na svůj plně kvalifikovaný adresář peněženky a

klikněte na OK

- Zadejte heslo k peněžence a klikněte na OK.

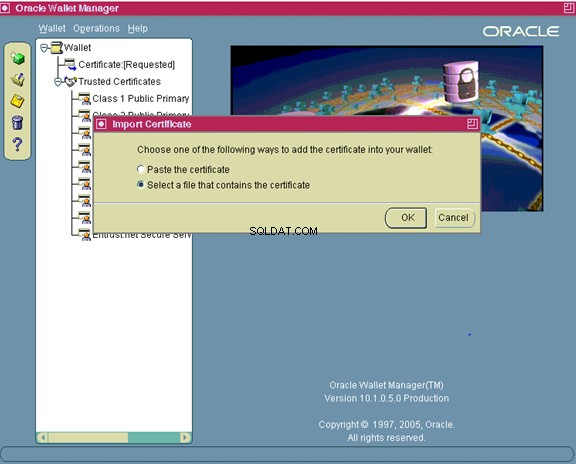

- V nabídce Oracle Wallet Manager přejděte na Operations Import User Certificate. Certifikáty serveru jsou typem uživatelského certifikátu. Vzhledem k tomu, že certifikační autorita vydala certifikát pro server a do pole Předmět umístila jeho rozlišující název (DN), server je vlastníkem certifikátu, tedy „uživatelem“ tohoto uživatelského certifikátu.

- Klikněte na tlačítko OK.

- Dvojitým kliknutím na server.crt jej importujte.

- Ušetřete peněženku:

- V nabídce Oracle Wallet Manager klikněte na Peněženka.

- Ověřte, že je zaškrtnuté políčko Automatické přihlášení.

- Klikněte na tlačítko Uložit

Poznámka:Pokud v peněžence nejsou přítomny všechny důvěryhodné certifikáty, které tvoří řetězec server.crt, přidání certifikátu se nezdaří. Při vytvoření peněženky byly automaticky zahrnuty certifikáty pro nejběžnější CA (jako je VeriSign, GTE a Entrust). Pokud potřebujete přidat jejich certifikát, obraťte se na svou certifikační autoritu a uložte poskytnutý soubor jako ca.crt do adresáře peněženky ve formátu base64. Další možností je podle níže uvedených pokynů vytvořit ca.crt z certifikátu vašeho serveru (server.crt). Pokud vaše certifikační autorita poskytla zprostředkující certifikát (k dokončení řetězce), pak uložte poskytnutý soubor jako intca.crt ve formátu Base64, bude nutné jej před importem souboru server.crt naimportovat do Oracle Wallet Manager. Do této kategorie spadají také certifikáty, které se skládají z několika částí (např. typ P7B).

Vytvoření certifikátu certifikační autority

Chcete-li vytvořit ca.crt

- Zkopírujte server.crt do počítače (je-li to nutné) pomocí jedné z následujících metod:

ftp (v binárním režimu) server.crt do vašeho počítače.

zkopírujte obsah serveru.crt a vložte jej do poznámkového bloku v počítači. Uložte soubor jako server.crt

- Dvojitým kliknutím na server.crt jej otevřete s rozšířením Cyrpto Shell.

- Na kartě Certifikační cesta klikněte na první (horní) řádek a poté na Zobrazit certifikát.

- Na kartě Podrobnosti klikněte na Kopírovat do souboru, tím se spustí průvodce exportem.

- Pokračujte kliknutím na Další.

- Vyberte Base64 encoded X.509 (.CER) a klikněte na tlačítko Další.

- Klikněte na tlačítko Procházet a přejděte do adresáře podle svého výběru.

- Jako název zadejte ca.crt a kliknutím na tlačítko OK certifikát exportujte.

- Zavřete průvodce.

- Zkopírujte ca.crt zpět do adresáře peněženky (je-li to nutné) pomocí jedné z následujících metod:

ftp (v binárním režimu) ca.crt do adresáře peněženky aplikační vrstvy

zkopírujte obsah ca.crt a vložte jej do nového souboru v adresáři peněženky aplikační vrstvy pomocí textového editoru. Uložte soubor jako ca.crt

Podrobné kroky k importu certifikátu se snímky obrazovky

| owm & |

Poté klikněte na peněženku -> otevřít

Klikněte na ano

Zadejte úplnou cestu k adresáři wwallet

Zadejte heslo peněženky

Now Operations:Import uživatelského certifikátu

Případně můžete přidat certifikát

orapki wallet add \ -wallet . \ -trusted_cert \ -cert ca.cer \ -pwd <pwd> orapki wallet add \ -wallet . \ -trusted_cert \ -cert intca.cer \ -pwd <pwd> orapki wallet add \ -wallet .\ -user_cert \ -cert tech.cer \ -pwd <pwd>

Pokud potřebujete importovat certifikát CA, budete také muset přidat obsah souboru ca.crt do souboru b64InternetCertificate.txt umístěného v adresáři 10.1.2 ORACLE_HOME/sysman/config:

$ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Pokud vám byl poskytnut také zprostředkující certifikát (intca.crt), budete jej muset také přidat do souboru b64InternetCertificate.txt:

$ cat intca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Krok 6 – Upravte peněženku serveru Oracle HTTP Server .

Adresář

Zkopírujte

Tyto proměnné můžete najít v Kontextovém souboru

kočka $CONTEXT_FILE|grep „s_ohs_instance_loc“

kočka $CONTEXT_FILE|grep „s_ohs_component“

Krok 7 – Upravte peněženku OPMN a nakonfigurujte šifrovací sady .

Upravte peněženku OPMN

Výchozí umístění peněženky OPMN je v adresáři

Toto umístění najdeme níže uvedeným způsobem

kočka $CONTEXT_FILE|grep „s_ohs_instance_loc“

- Přejděte do adresáře

/config/OPMN/opmn/wallet. - Přesuňte stávající soubory peněženky do záložního adresáře pro případ, že je budete chtít v budoucnu znovu použít.

- Zkopírujte soubory cwallet.sso z adresáře

/config/OHS/ /keystores/default do aktuálního adresáře.

Nakonfigurujte sadu OPMN Cipher Suites

Tuto konfiguraci musíte provést, abyste vynutili silné šifrovací sady na vzdáleném portu OPMN.

- Ujistěte se, že všechny procesy nefungují.

- Otevřete soubor opmn.xml umístěný pod instancí vaší webové vrstvy.

- V horní části souboru vyhledejte možnosti SSL v části

.

Změnit:

k

ssl-ciphers=”

Následující seznam uvádí platné šifrovací sady, které lze použít:

- SSL_RSA_WITH_AES_256_CBC_SHA

- SSL_RSA_WITH_AES_128_CBC_SHA

- SSL_RSA_WITH_3DES_EDE_CBC_SHA

Například:

ssl-ciphers=”SSL_RSA_WITH_AES_CHADRS”/AES_CHADRS“/AESHA_RSHA_AES_128_EDBC_SWITH_3>

Upravte soubor admin.conf.

Změnit:

SSLCipherSuite SSL_RSA_WITH_RC4_128_SHA

SSLProtocol nzos_Version_1_0 nzos_Version_3_0

do

SSLCipherSuite

SSLProtocol nzos_Version_1_0 nzos_Version_1_1 nzos_Version_1_2

Krok 8 – Upravte konzolu Oracle Fusion Middleware Control Console .

Fusion Middleware Control Console využívá funkce OPMN ke správě vašeho Oracle Fusion Middleware Enterprise.

Přesuňte existující soubory peněženky do záložního adresáře pro případ, že je budete chtít v budoucnu znovu použít.

- $EBS_DOMAIN_HOME/opmn/

/ /wallet - $EBS_DOMAIN_HOME/opmn/

/wallet - $FMW_HOME/webtier/instances/

/config/OHS/ /proxy-wallet

Toto umístění najdeme níže uvedeným způsobem

kočka $CONTEXT_FILE|grep “EBS_DOMAIN_HOME”

Zkopírujte soubor cwallet.sso z adresáře

Poznámka :V případě sdíleného souborového systému a konfigurace více uzlů se aktualizace prvních dvou adresářů provádějí na primárním uzlu a aktualizace třetího adresáře se provádějí v příslušném uzlu aplikační vrstvy, kde je OHS konfigurováno pro TLS. Důvodem je, že první dva adresáře budou existovat pouze na primárním uzlu a třetí adresář bude existovat pouze na každém uzlu aplikační vrstvy, kde je povolena BOZP.

Krok 9

Pomocí Oracle Fusion Middleware Control proveďte některé další změny konfiguračního souboru:

- Přihlaste se do konzoly Oracle Fusion Middleware Control Console (například https://

. : /em). - V doméně EBS vyberte možnost Web Tier Target.

- Vyberte Administrace > Pokročilá konfigurace.

- K úpravě vyberte soubor ssl.conf.

- Aktualizujte direktivy Listen

a VirtualHost _default_: na port SSL, například Listen 4443. - Aktualizujte položku SSLProtocol a SSLCipherSuite tak, aby odpovídala následujícímu:

SSLProtocol TLSv1 TLSv1.1 TLSv1.2

SSLCipherSuite HIGH:MEDIUM:!aNULL:!RC4:+HIGH:+MEDIUM

7. Klikněte na Použít .

Následující příkaz by měl být spuštěn (na všech uzlech aplikační vrstvy), aby se změny provedené prostřednictvím konzoly Oracle Fusion Middleware Control Console rozšířily do proměnných kontextového souboru:

perl $AD_TOP/bin/adSyncContext.pl contextfile=$CONTEXT_FILE

Zadejte uživatelské heslo APPS:

Zadejte heslo WebLogic AdminServer:

Prohlédněte si adSyncContext.log změny, které byly vyzvednuty a provedeny v souboru kontextu.

Ke změně proměnných souvisejících s TLS zobrazených v této tabulce použijte Oracle E-Business Suite 12.2 – OAM Context Editor:

| Proměnné související s TLS v kontextovém souboru | ||

| Proměnná | Hodnota mimo TLS | Hodnota TLS |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | stejné jako s_webport | stejné jako s_webssl_port |

| s_webssl_port | nepoužije se | výchozí hodnota je 4443 |

| s_https_listen_parameter | nepoužije se | stejné jako s_webssl_port |

| s_login_page | url vytvořená pomocí protokolu http a s_webport | url vytvořená pomocí protokolu https a s_webssl_port |

| s_external_url | url vytvořená pomocí protokolu http a s_webport | url vytvořená pomocí protokolu https a s_webssl_port |

Hodnota s_webport je založena na výchozím portu před konfigurací TLS a při přechodu na TLS zůstává nezměněna

Krok 10 – Spusťte automatickou konfiguraci

Autoconfig lze spustit pomocí skriptu adautocfg.sh v adresáři Application Tier $ADMIN_SCRIPTS_HOME.

Krok 11 – Restartujte služby aplikační úrovně

Pomocí skriptu adapcctl.sh v adresáři $ADMIN_SCRIPTS_HOME zastavte a restartujte služby Application Tier Apache.

Krok 12 – Propagujte změny TLS do systémů souborů oprav .

Pro synchronizaci nastavení TLS mezi dvěma systémy souborů je třeba provést následující kroky:

- Upravit $APPL_TOP_NE/ad/custom/adop_sync.drv.

- Za předpokladu, že je příkaz rsynccommand dostupný v systému UNIX, je třeba zkopírovat následující direktivy a vložit je mezi sekce

a za existující <#Copy Ends>:

# Vyžaduje se pro migraci nastavení TLS z RUN do souborového systému PATCH.

# Změňte příkazy v případě, že rsync není k dispozici nebo platforma nepodporuje příklad syntaxe.#10.1.2 b64InternetCertificate.txt

rsync -zr %s_current_base%/EBSapps/10.1.2/sysman/config/b64InternetCertificate.txt %s_other_base%/EBSapps/10.1.2/sysman/config/b64Internet txt#Oracle HTTP Server Wallet – cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/keystores/default/cwallet.sso %s_other_base%/ FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/keystores/default/cwallet.sso#OPMN Wallet – cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances s_ohs_instance%/config/OPMN/opmn/wallet/cwallet.sso %s_other_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OPMN/opmn/wallet/cwallet.sso#Fusion Middleware Control Wallets – cbrwallet.sso />rsync -zr %s_current_base%/FMW_Home/user_projects/domains/EBS_domain_%s_dbSid%/opmn/%s_ohs_instance%/%s_ohs_component%/wallet/cwallet.sso %s_other_base%/Buser_domain_Home_Home%/Buss_domain_Home%s/SdBMW_domain_Home_instance%s opmn/%s_ohs_instance%/%s_ohs_component%/wallet/cwallet.sso

rsync -zr %s_current_base%/FMW_Home/user_projects/domains/EBS_domain_%s_dbSid%/opmn/%s_ohs_instance%/wallet/cwallet.sso %s_other_base%/FMW_Home/user_projects/domains%dbance%Sohm_domains/EBS%s_domains wallet/cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/proxy-wallet/cwallet.sso %s_other_base%/FMW_Home/webtier/instances/%s_ohs_instance %s_ohs_component%/proxy-wallet/cwallet.sso

Kroky, které je třeba použít při použití terminátoru SSL

Není potřeba vytvářet a instalovat certifikát na webový server. V tomto případě stačí nastavit parametr souboru kontextu uvedený níže

Pomocí Oracle Fusion Middleware Control proveďte některé další změny konfiguračního souboru:

- Přihlaste se do konzoly Oracle Fusion Middleware Control Console (například https://

. : /em). - V doméně EBS vyberte možnost Web Tier Target.

- Vyberte Administrace > Pokročilá konfigurace.

- K úpravě vyberte soubor ssl.conf.

- Aktualizujte direktivu ServerName na nastavení koncového bodu TLS

. . - Klikněte na Použít.

- Pro úpravy vyberte soubor httpd.conf.

- Aktualizujte direktivy ServerName na nastavení koncového bodu TLS

. . - Klikněte na Použít.

Ke změně proměnných souvisejících s TLS zobrazených v této tabulce použijte Oracle E-Business Suite 12.2 – Oracle Applications Manager (OAM) Context Editor:

| Změny při použití jiného koncového bodu TLS než OHS (jako je nástroj pro vyrovnávání zatížení nebo reverzní proxy) | ||

| Proměnná | Hodnota mimo TLS | Hodnota TLS |

| s_url_protocol | http | http |

| s_local_url_protocol | http | http |

| s_webentryurlprotocol | http | https |

| s_active_webport | stejné jako s_webport | Externí port koncového bodu TLS |

| s_webentryhost | stejné jako s_webhost | Název hostitele koncového bodu TLS |

| doména s_webentry | stejné jako s_domainname | Název domény koncového bodu TLS |

| s_enable_sslterminator | # | Chcete-li použít ssl_terminator.conf, odstraňte znak „#“ |

| s_login_page | url vytvořená pomocí protokolu http a s_webport | Sestavte adresu URL pomocí protokolu https, s_webentryhost, s_webentrydomain, s_active_webport |

| s_external_url | url vytvořená pomocí protokolu http a s_webport | Sestavte adresu URL pomocí protokolu https, s_webentryhost, s_webentrydomain, s_active_webport |

Hodnota s_webport je založena na výchozím portu před konfigurací TLS a při přechodu na TLS zůstává nezměněna.

Spusťte automatickou konfiguraci

Autoconfig lze spustit pomocí skriptu adautocfg.sh v adresáři Application Tier $ADMIN_SCRIPTS_HOME.

Restartujte služby úrovně aplikací

Pomocí skriptu adapcctl.sh v adresáři $ADMIN_SCRIPTS_HOME zastavte a restartujte služby Application Tier Apache.

Kroky pro šifrování End to end s konfigurací Pass through v nástroji Load Balancer

1) Je třeba provést všechny kroky uvedené pro jeden webový server.

2) Certifikát je třeba vytvořit pomocí nástroje pro vyrovnávání zatížení Name

3) Můžeme provést kroky certifikátu na jednom uzlu a poté zkopírovat všechny kroky do ostatních uzlů

Změny kontextových hodnot

| Proměnné související s TLS v kontextovém souboru | ||

| Proměnná | Hodnota mimo TLS | Hodnota TLS |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | same as s_webport | same as s_webssl_port |

| s_webssl_port | not applicable | default is 4443 |

| s_https_listen_parameter | not applicable | same as s_webssl_port |

| s_login_page | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

| s_external_url | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

Run Autoconfig

Autoconfig can be run by using the adautocfg.sh script in the Application Tier $ADMIN_SCRIPTS_HOME directory.

Restart the Application Tier services

Use the adapcctl.sh script in the $ADMIN_SCRIPTS_HOME directory to stop and restart the Application Tier Apache services.

Steps for End to end encryption with Encryption/decryption on Load Balancer

1) All the steps given for single web server need to be executed.

2) The certificate need to be created at load balancer level and web node level also. It need to be created with load balancer Name on both the side

3) We can execute the certificate steps on one Web Node and then copy all the steps to the other nodes

4) The Load balance should have the client SSL certificate for the Web node certificate

Context value changes

| SSL Related Variables in the Context File | ||

| Variable | Non-SSL Value | SSL Value |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | same as s_webport | same as s_webssl_port |

| s_webssl_port | not applicable | default is 4443 |

| s_https_listen_parameter | not applicable | same as s_webssl_port |

| s_login_page | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

| s_external_url | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

Both the ssl.conf and httpd.conf will have the ServerName pointing to the local host, rather than the web entry host of the TLS termination point.

In the case of a TLS termination point used, the configuration will generally consist of two profiles:a client SSL profile and a server SSL profile. Each profile will reference the corresponding certificate information of the other. Essentially, the TLS offloader needs to be aware of the TLS certificate information on the EBS side and EBS in turn needs to be aware of the TLS certificate information of the TLS termination point. Consult the documentation relevant to your TLS termination point for information on the proper configuration.

The example here is based on use of F5 BIG-IP TLS Accelerator:

SSL Client:

Parent Profile =clientssl

Certificate &Key =Subject Alternative Name (SAN) based certificate installed on BIG-IP

Chain =Intermediate chain certificate specified

SSL Server:

Parent Profile =serverssl

Certificate &Key =Basic certificate issued to the EBS instance

Chain =Intermediate chain certificate specified

We advise that both sides of the TLS configuration be tested independently. For example, test to make sure your EBS instance works with the TLS termination point first, revert the change, and then test that TLS configured only for EBS works. Once it is confirmed that both configurations work for TLS, you can commit to the end-to-end TLS configuration by re-introducing the TLS termination point.

An example of the protocol flow in this scenario:

client https request> TLS Off-loader (https:443)> EBS TLS (https:4443)

There are two distinct TLS certificate chains in play, therefore the TLS handshake and negotiation must complete in order for the communication to be successful. Any break in this flow will result in TLS protocol errors. In this example, the TLS termination point is operating on the general default port of 443, while EBS is configured to operate on port 4443.

Run Autoconfig

Autoconfig can be run by using the adautocfg.sh script in the Application Tier $ADMIN_SCRIPTS_HOME directory.

Restart the Application Tier services

Use the adapcctl.sh script in the $ADMIN_SCRIPTS_HOME directory to stop and restart the Application Tier Apache services.

Configure Loopback and Outbound Connections

Step 1 – Update the managed server (WLS) configuration .

Append the following JVM parameter to all managed servers and the WebLogic administration server:

- Log in to Oracle Fusion Middleware Administration Console (for example, https://

. : /console) - Click on Lock &Edit.

- Under Domain Structure > your EBS domain> Environment and Servers, select one of the managed servers. (Note that you will need to repeat this for all managed servers and the WebLogic administration server in your environment.)

Then under the Server Start tab in the Arguments section, add the following:

-Dhttps.protocols=TLSv1,TLSv1.1,TLSv1.2

- Click on Save.

- Repeat steps 3 and 4 for all remaining managed servers.

- Click on Activate Changes.

Step 2 – Update the b64InternetCertificate.txt Truststores

Add the contents of the ca.crt file to b64InternetCertificate.txt file.

If you need to import the CA Certificate, you will also need to add the contents of the ca.crt file to the b64InternetCertificate.txt file located in the 10.1.2 ORACLE_HOME/sysman/config directory:

$ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Step 3 – Update the cacerts Truststore

- Update the JDK cacerts file.

Oracle Web Services requires the certificate of the certifying authority who issued your server certificate (ca.crt from the previous step) to be present in the JDK cacerts file. In addition, some features of XML Publisher and BI Publisher require the server certificate (server.crt from previous step) to be present. - Navigate to the $OA_JRE_TOP/lib/security directory.

- Follow these steps to ensure these requirements are met:

- Backup the existing cacerts file.

- Copy your ca.crt and server.crt files to this directory and issue the following command to insure that cacerts has write permissions:

| $ chmod u+w cacerts 4. Add your Apache ca.crt and server.crt to cacerts:$ keytool -import -alias ApacheRootCA -file ca.crt -trustcacerts -v -keystore cacerts $ keytool -import -alias ApacheServer -file server.crt -trustcacerts -v -keystore cacerts If you were also provided an Intermediate Certificate (intca.crt) then you will also need to add that to the cacerts before adding the server.crt:

$ keytool -import -alias ApacheRootCA -file ca.crt -trustcacerts -v -keystore cacerts $ chmod u-w cacerts |

Step 4 Database tier setup

Oracle products such as Oracle Configurator, Order Management, Order Capture, Quoting, iPayment, iStore, and Pricing are leveraging the database as an HTTP client. The implementation of TLS for the Oracle Database Server (which acts as a client sending requests to the Web server) makes use of the Oracle Wallet Manager for setting up an Oracle wallet.

Poznámka :This is a mandatory requirement for Oracle iStore storefront pages when the web tier is TLS enabled.

To enable the HTTPS client request from the database using UTL_HTTP, you need to establish a truststore in wallet format. You do not need a server certificate for this wallet. You only need to import the root CA certificate for the root CAs that are the trust anchor for the sites you need UTL_HTTP to connect to.

- After setting your environment for the database tier, navigate to the $ORACLE_HOME/appsutil directory.

- Create a new wallet directory named wallet.

- Navigate to the newly created wallet directory.

- Open the Oracle Wallet Manager as a background process.

owm &

- In the Oracle Wallet Manager Menu, navigate to Wallet > New .

Answer NO to:Your default wallet directory doesn’t exist. Do you wish to create it now? The new wallet screen will now prompt you to enter a password for your wallet. Click NO when prompted:A new empty wallet has been created. Do you wish to create a certificate request at this time? - If you need to import ca.crt, on the Oracle Wallet Manager menu navigate to Operations > Import Trusted Certificate . Click OK . Double click on ca.crt to import it.

- Save the wallet:On the Oracle Wallet Manager Menu, click Wallet . Verify the Auto Login check box is selected. Click Save .

To test that the wallet is properly set up and accessible, log in to SQLPLUS as the apps user and execute the following:

SQL>select utl_http.request('[address to access]', '[proxy address]', 'file:[full path to wallet directory]', null) from dual; where:

‘[address to access]’ =the URL for your Oracle E-Business Suite Rapid Install Portal.

‘[proxy address] ‘ =the URL of your proxy server, or NULL if not using a proxy server.

‘file:[full path to wallet directory]’ =the location of your wallet directory (do not specify the actual wallet files).

Related links

Enabling SSL or TLS in Oracle E-Business Suite Release 12 (Doc ID 2143099.1)

How to find R12 components Version

40 Adpatch question every DBA should know

awk command

Keytool command