Zabezpečení je dnes velmi důležité. Zde jsou kroky Povolení SSL v Oracle Apps R12

Obsah

Úvod:

- Data mezi webovým prohlížečem a webovým serverem putují v aplikaci R12 nezašifrovaně, takže heslo a další informace mohou být sledovány snifferem. Mohou získat vaše uživatelské jméno/heslo nebo jakákoli citlivá data. To se stává kritickým, když máte přístup k aplikacím Oracle k Internetu

- S implementací SSL se data pohybují v zašifrovaných formách a dešifrovat je může pouze webový prohlížeč a webový server. Implementace vyžaduje certifikát SSL a konfiguraci v prostředí R12 podle konfigurace

Co je SSL?

SSL a TLS jsou kryptografický protokol, který zajišťuje soukromí mezi komunikujícími aplikacemi a jejich uživateli na internetu

Co jsou certifikáty SSL

SSL používá 2 typy certifikátů:

Uživatelské certifikáty:

Jedná se o certifikáty vydávané serverům nebo uživatelům k prokázání jejich identity výměnou veřejného klíče/soukromého klíče.

Důvěryhodné certifikáty:

Toto jsou certifikáty představující entity, kterým důvěřujete – například certifikační autority, které podepisují uživatelské certifikáty, které vydávají.

Secure Sockets Layer (SSL)

SSL je technologie, která definuje základní funkce vzájemné autentizace, šifrování dat a integrity dat pro bezpečné transakce. Výměna dat mezi klientem a serverem v takovýchto bezpečných transakcích údajně využívá protokol SSL (Secure Sockets Layer).

Transport Layer Security (TLS)

Transport Layer Security je kryptografický protokol, který zajišťuje soukromí mezi komunikujícími aplikacemi a jejich uživateli na internetu. I když je SSL podporováno všemi verzemi Oracle Application Server, TLS vyžaduje minimálně Application Server 10.1.2.0. Oracle Applications Release 12 podporuje použití SSL i TLS.

Jak funguje protokol SSL

- Klient odešle požadavek na server pomocí režimu připojení HTTPS.

- Server předloží svůj digitální certifikát klientovi. Tento certifikát obsahuje identifikační informace serveru, jako je název serveru, organizace a veřejný klíč serveru a digitální podpis soukromého klíče CA

- Klient (webový prohlížeč) má veřejné klíče všech CA. Dešifruje soukromý klíč digitálního certifikátu Toto ověření prokazuje, že odesílatel měl přístup k soukromému klíči, a proto je pravděpodobně osobou spojenou s veřejným klíčem. Pokud ověření proběhne v pořádku, server je ověřen jako důvěryhodný server.

- Klient zašle serveru seznam úrovní šifrování neboli šifer, které může použít.

- Server obdrží seznam a vybere nejsilnější úroveň šifrování, kterou mají společnou.

- Klient zašifruje náhodné číslo pomocí veřejného klíče serveru a odešle výsledek na server (který by měl být schopen dešifrovat pouze server pomocí svého soukromého klíče); obě strany pak pomocí náhodného čísla vygenerují jedinečný klíč relace pro následné šifrování a dešifrování dat během relace

Z výše uvedených kroků je tedy zřejmé, že budeme potřebovat digitální certifikát pro webový server a pro uložení certifikátu používáme peněženku Oracle ve verzi 10.1.3

Různá topologie SSL v Oracle Apps R12

Implementace ssl bude záviset na topologii implementace R12. Zde zdůrazňuji všechny hlavní. To platí pro implementaci R12.0 i R12.1.

- Nasazení jednoho webového serveru.

To je docela jednoduché. Budeme potřebovat digitální certifikát pro webový server. Kroky jsou přímo vpřed. Provoz mezi webovým prohlížečem a webovým serverem bude šifrován

- Mít nástroj pro vyrovnávání zatížení, který slouží 2 nebo více webovým serverům, to trochu komplikuje

V tomto případě bychom mohli mít následující možnosti

- End to end šifrování provozu

Celý tok provozu, tj. od prohlížeče po nástroj pro vyrovnávání zatížení a od nástroje pro vyrovnávání zatížení po webový server, je šifrován

Existují dva způsoby, jak to provést

(a) Konfigurace předávání :Vyvážení zátěže v tomto případě nedešifruje/nešifruje zprávu, pouze prochází provozem na webový server

Důležité úvahyPři konfiguraci Ebusiness Suite s hardwarem pro vyrovnávání zátěže byste na mnoha místech viděli požadavek na nastavení stálosti založené na souborech cookie. Problém, který zde máme, je ten, že když je na místě průchod SSL, perzistence souborů cookie nebude fungovat, protože soubor cookie je zašifrován Ebusiness Suite a nástroj pro vyrovnávání zatížení nebude schopen číst informace o souborech cookie potřebné k udržení perzistence. Zde je výňatek z F5 dokumentaci, která to vysvětluje podrobněji

Zdroj:

https://devcentral.f5.com/Tutorials/TechTips/tabid/63/articleType/ArticleView/articleId/262/Persisting-SSL-Connections.aspx

U konfigurací SSL Pass-through jsou možnosti trvalosti značně omezené:Protože LTM nedešifruje konverzaci, jako identifikátor relace jsou k dispozici pouze informace nešifrované SSL v relaci. Primárními částmi trvalých nešifrovaných informací v šifrovaném toku SSL jsou zdrojová a cílová IP adresa a samotné ID relace SSL, takže s konfiguracemi SSL Pass-through bude fungovat pouze zdrojová adresa, cílová adresa nebo trvalost SSL. Při použití persistence zdrojové adresy to může vytvořit situaci, kdy klienti přistupující k systému ze zařízení typu proxy budou všichni uvízlí na stejné aplikační vrstvě, což způsobí nerovnováhu provozu na aplikační vrstvě. Upřednostňujeme tedy použití něčeho jedinečnějšího, jako je SSL sessionid.

Doporučujeme nastavit persistenci SSL jako primární metodu perzistence a poté nastavit zdrojovou adresu jako záložní metodu perzistence, aby se nová připojení udržela na stejném serveru, i když SSL ID relace se změní v průběhu relace aplikace. Osvědčeným postupem je také nakonfigurovat aplikační vrstvu tak, aby se minimalizoval počet opakovaných vyjednávání relací SSL, další informace naleznete v příručkách pro správu příslušného aplikačního serveru. Doporučuje se proto používat profil perzistence SSL a také Profil zdrojové adresy.

Profil zdrojové adresy však můžete jednoduše spustit samostatně, pokud je klientská IP předávána nástroji pro vyrovnávání zatížení.

Poznámka:časový limit persistence přiřazený profilu zdrojové adresy nebo SSL profil by měl být zvýšen na doporučenou hodnotu Oracle 12 hodin.

(b) Dešifrování/šifrování :Vyvážení zatížení v tomto případě dešifruje provoz na úrovni nástroje pro vyrovnávání zatížení a poté jej znovu zašifruje a odešle na webový server, který jej znovu dešifruje

2) Terminátor SSL:Provoz mezi webovým prohlížečem a nástrojem pro vyrovnávání zatížení je pouze šifrován. Vyvážení zátěže funguje jako terminátor SSL a ukončuje SSL na úrovni nástroje pro vyrovnávání zátěže a předává nešifrovaný provoz na webový server. Má následující výhody.

Snížené náklady na správu:Je třeba udržovat pouze 1 certifikát (na LBR) místo více certifikátů na více úrovních aplikacíZlepšení výkonu:Přesunutí šifrování SSL a dešifrování na nástroj pro vyrovnávání zatížení výrazně zlepšuje výkon snížením zatížení CPU. Vzhledem k tomu, že zákazníkům jsou nyní vydávány certifikáty SSL s klíči o velikosti 2048 bajtů, zatížení procesoru zpracování SSL na aplikační vrstvě bude 5krát vyšší než při použití staršího klíče SSL o velikosti 1024 bajtů.

Kroky k provedení konfigurace pro každou topologii jsou uvedeny níže

Jediný webový server nasazení SSL v Oracle Apps R12

Krok 1

Nastavte své prostředí

- Přihlaste se do aplikační vrstvy jako uživatel operačního systému, který vlastní soubory aplikační vrstvy.

- Získejte svůj soubor prostředí aplikační vrstvy (APPS

.env) umístěný v adresáři APPL_TOP. - Přejděte na $INST_TOP/ora/10.1.3 a vytvořte zdrojový soubor

.env pro nastavení proměnných ORACLE_HOME 10.1.3.

Poznámka:Při práci s peněženkami a certifikáty musíte používat spustitelné soubory 10.1.3.

Důležitá poznámka

Pokud používáte klienty (JRE 8, některé moderní prohlížeče) nebo Oracle Database 12c, musíte provést následující:

– Upgradujte FMW 10.1.3 na 10.1.3.5

– Použijte CPU z října 2015 (patch 21845960).

Krok 2

Vytvořte si peněženku

- Přejděte do adresáře $INST_TOP/certs/Apache.

- Přesuňte stávající soubory peněženky do záložního adresáře pro případ, že je budete chtít v budoucnu znovu použít.

- Otevřete Správce peněženky jako proces na pozadí:

$ owm &

V nabídce Oracle Wallet Manager přejděte na Wallet>New.

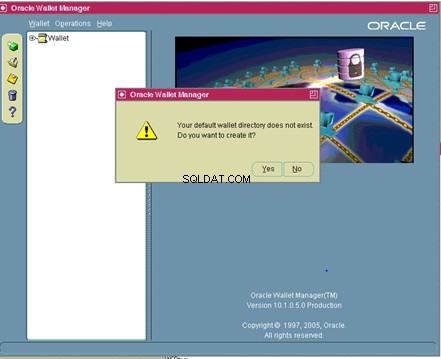

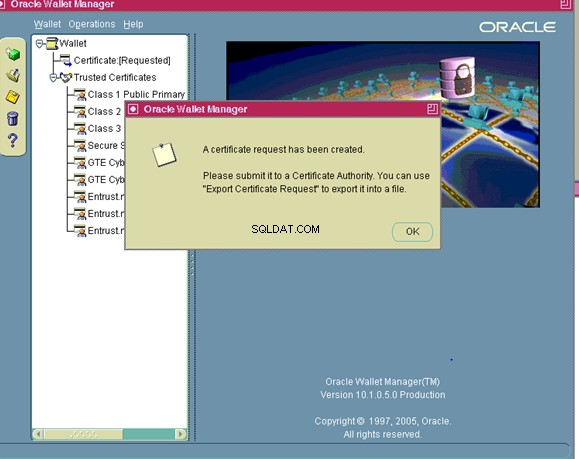

Odpovězte NE na:Váš výchozí adresář peněženky neexistuje. Chcete jej nyní vytvořit?

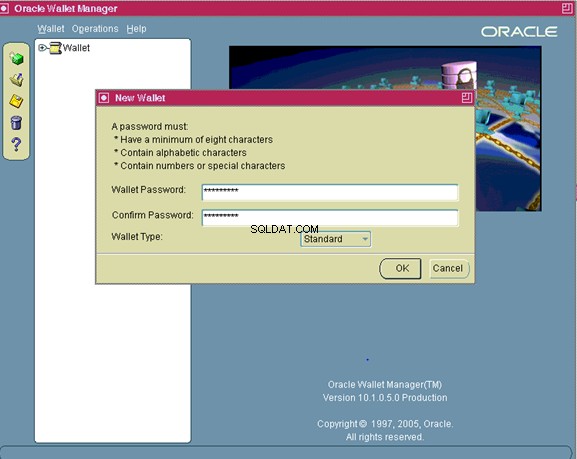

Nová obrazovka peněženky vás nyní vyzve k zadání hesla k peněžence

Zadejte heslo a zapamatujte si ho

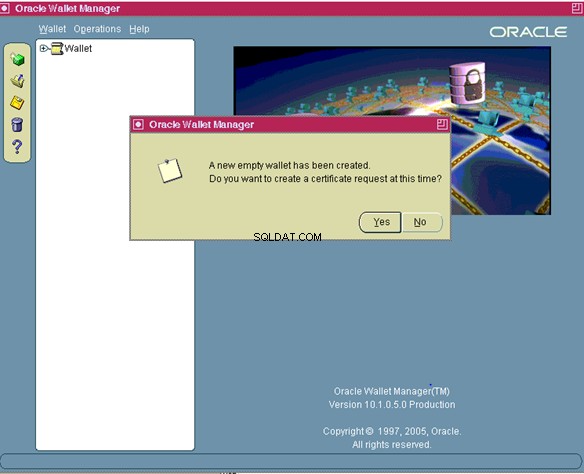

Byla vytvořena nová prázdná peněženka. Přejete si nyní vytvořit žádost o certifikát?

Po kliknutí na „Ano“ na obrazovce Create Certificate Request se objeví

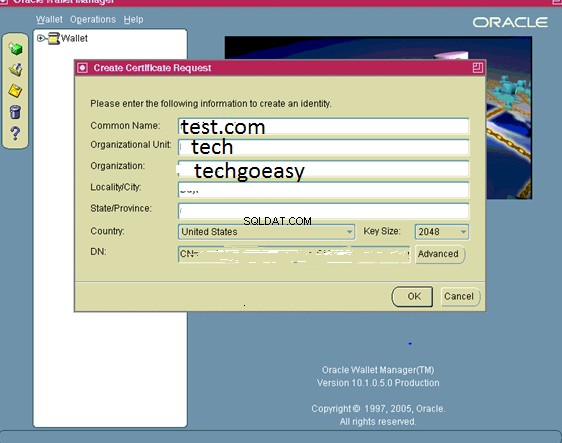

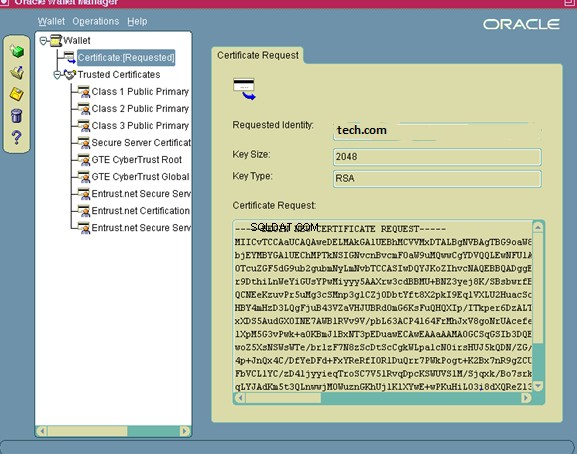

Vyplňte příslušné hodnoty, kde:

| Běžný název | Je to název vašeho serveru včetně domény. |

| Organizační jednotka:(volitelné) | Jednotka ve vaší organizaci. |

| Organizace | Jde o název vaší organizace |

| Lokalita/Město | Je to vaše lokalita nebo město. |

| Stát/provincie | je celý název vašeho státu nebo provincie, nezkracujte jej. |

Vyberte svou zemi z rozevíracího seznamu a pro Velikost klíče vyberte jako minimum 2048. Klikněte na OK.

Poznámka:V závislosti na vašem poskytovateli certifikátu nemusí přijmout žádost o certifikát založený na MD5 (CSR) vygenerovanou aplikací Oracle Wallet Manager (OWM). Například VeriSign nyní bude přijímat pouze SHA12048bitové CSR nebo vyšší. V takových případech budete muset převést MD5 CSR na vhodné CSR založené na SHA1.

Klikněte na Na požadovaný certifikát

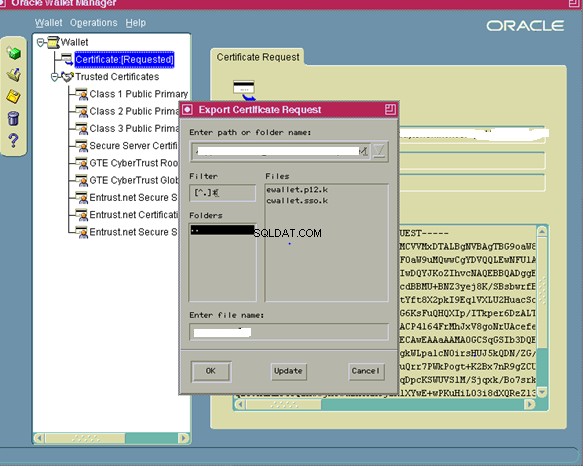

Než budete moci odeslat žádost o certifikát certifikační autoritě, budete ji muset exportovat.

- Kliknutím na Certifikát [Vyžadováno] jej zvýrazněte.

- V nabídce klikněte na položku Operace

Exportovat žádost o certifikát

- Uložte soubor jako server.csr

- V nabídce klikněte na Peněženka a poté na Uložit.

- Na obrazovce Vybrat adresář změňte adresář na svůj plně kvalifikovaný adresář peněženky.

- Klikněte na tlačítko OK.

- V nabídce klikněte na Peněženka a zaškrtněte políčko Automatické přihlášení.

Ujistěte se, že toto heslo bude něco, co si budete pamatovat. Při každém otevření peněženky pomocí Oracle Wallet Manager nebo provádění operací s peněženkou pomocí rozhraní příkazového řádku budete muset použít heslo. S povoleným automatickým přihlášením procesy odeslané uživatelem OS, který vytvořil peněženku, nebudou muset pro přístup k peněžence zadávat heslo.

- Ukončete Správce peněženky.

Adresář peněženky bude nyní obsahovat následující soubory:

cwallet.sso

ewallet.p12

server.csr

Nyní můžete odeslat server.csr své certifikační autoritě a požádat o certifikát serveru

Krok 5

Importujte certifikát serveru do Peněženky

Po obdržení certifikátu serveru od certifikační autority jej budete muset importovat do své peněženky. Zkopírujte certifikát do tech.crt v adresáři peněženky na vašem serveru jedním z následujících způsobů:

- ftp certifikát (v binárním režimu)

- zkopírujte a vložte obsah do server.crt

Chcete-li importovat tech.crt do své peněženky, postupujte takto:

- Otevřete Správce peněženky jako proces na pozadí:

$ owm &

- V nabídce klikněte na Peněženka a poté na Otevřít.

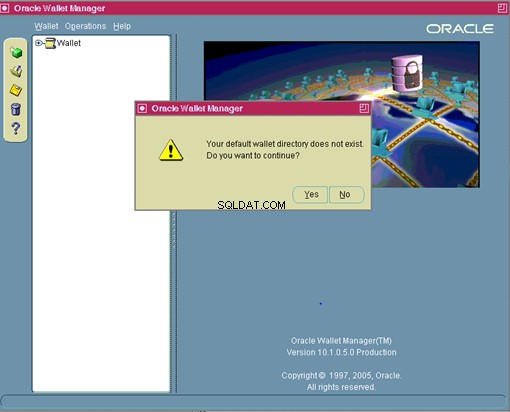

- Po zobrazení výzvy odpovězte Ano:

Váš výchozí adresář peněženky neexistuje.

Chcete pokračovat?

- Na obrazovce Vybrat adresář změňte adresář na svůj plně kvalifikovaný adresář peněženky a

klikněte na OK

- Zadejte heslo k peněžence a klikněte na OK.

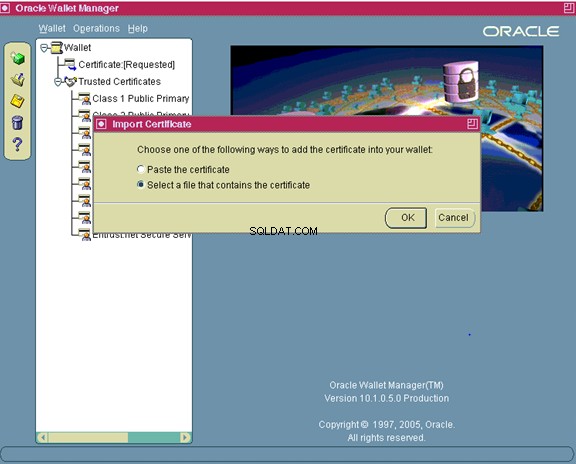

- V nabídce Oracle Wallet Manager přejděte na Operations Import

Uživatelský certifikát.

Certifikáty serveru jsou typem uživatelského certifikátu. Vzhledem k tomu, že certifikační autorita vydala certifikát pro server a do pole Předmět umístila jeho rozlišovací název (DN), server je vlastníkem certifikátu, tedy „uživatelem“ tohoto uživatelského certifikátu.

- Klikněte na tlačítko OK.

- Dvojitým kliknutím na server.crt jej importujte.

- Ušetřete peněženku:

- V nabídce Oracle Wallet Manager klikněte na Peněženka.

- Ověřte, že je zaškrtnuté políčko Automatické přihlášení.

- Klikněte na tlačítko Uložit

Poznámka:Pokud v peněžence nejsou přítomny všechny důvěryhodné certifikáty, které tvoří řetězec server.crt, přidání certifikátu se nezdaří. Při vytvoření peněženky byly automaticky zahrnuty certifikáty pro nejběžnější CA (jako je VeriSign, GTE a Entrust). Pokud potřebujete přidat jejich certifikát, obraťte se na svou certifikační autoritu a uložte poskytnutý soubor jako ca.crt do adresáře peněženky ve formátu base64. Další možností je podle níže uvedených pokynů vytvořit ca.crt z certifikátu vašeho serveru (server.crt). Pokud vaše certifikační autorita poskytla zprostředkující certifikát (k dokončení řetězce), pak uložte poskytnutý soubor jako intca.crt ve formátu Base64, bude nutné jej před importem souboru server.crt naimportovat do Oracle Wallet Manager. Do této kategorie spadají také certifikáty, které se skládají z několika částí (např. typ P7B).

Vytvoření certifikátu certifikační autority

Chcete-li vytvořit ca.crt

- Zkopírujte soubor tech.crt do počítače (je-li to nutné) jedním z následujících způsobů:

ftp (v binárním režimu) tech.crt do počítače zkopírujte obsah serveru.crt a vložte do poznámkového bloku v počítači. Uložte soubor jako server.crt

- Dvojitým kliknutím na server.crt jej otevřete s rozšířením Cyrpto Shell.

- Na kartě Certifikační cesta klikněte na první (horní) řádek a poté na Zobrazit certifikát.

- Na kartě Podrobnosti klikněte na Kopírovat do souboru, tím se spustí průvodce exportem.

- Pokračujte kliknutím na Další.

- Vyberte Base64 encoded X.509 (.CER) a klikněte na tlačítko Další.

- Klikněte na tlačítko Procházet a přejděte do adresáře podle svého výběru.

- Jako název zadejte ca.crt a kliknutím na tlačítko OK certifikát exportujte.

- Zavřete průvodce.

- Zkopírujte ca.crt zpět do adresáře peněženky (je-li to nutné) pomocí jedné z následujících metod:

ftp (v binárním režimu) ca.crt do vašeho adresáře peněženky aplikační vrstvy zkopírujte obsah ca.crt a vložte jej do nového souboru v adresáři peněženky aplikační vrstvy pomocí textového editoru. Uložte soubor jako ca.crt

Pokud existuje přechodný certifikát, exportujte jej také pomocí stejné techniky

Podrobné kroky k importu certifikátu se snímky obrazovky

owm &

Poté klikněte na peněženku -> otevřít

Klikněte na ano

Zadejte úplnou cestu k adresáři peněženky

Zadejte heslo peněženky

Now Operations:Import uživatelského certifikátu

Alternativně můžete certifikát přidat také pomocí příkazu orapki

orapki peněženka přidat \

-peněženka . \

-trusted_cert \

-cert ca.crt \

-pwd

orapki peněženka přidat \

-peněženka . \

-trusted_cert \

-cert int.crt \

-pwd

orapki wallet add \

-wallet .\

-user_cert \

-cert tech.crt \

-pwd

Důležitý krok

Pokud potřebujete importovat certifikát CA, budete také muset přidat obsah souboru ca.crt do souboru b64InternetCertificate.txt umístěného v adresáři 10.1.2 ORACLE_HOME/sysman/config:

$ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Pokud vám byl poskytnut také zprostředkující certifikát (intca.crt), budete jej muset také přidat do souboru b64InternetCertificate.txt:

$ cat intca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate .txt

Krok 6

Upravte peněženku OPMN

- Přejděte do adresáře $INST_TOP/certs/opmn.

- Vytvořte nový adresář s názvem BAK.

- Přesuňte soubory ewallet.p12 a cwallet.sso do právě vytvořeného adresáře BAK.

- Zkopírujte soubory ewallet.p12 a cwallet.sso z adresáře $INST_TOP/certs/Apache do adresáře $INST_TOP/certs/opmn.

Krok 7

Aktualizujte soubor JDK Cacerts

Oracle Web Services vyžaduje, aby byl v souboru JDK cacerts přítomen certifikát certifikačního úřadu, který vydal váš certifikát serveru (ca.crt z předchozího kroku). Některé funkce XML Publisher a BI Publisher navíc vyžadují, aby byl přítomen certifikát serveru (server.crt z předchozího kroku).

Postupujte podle následujících kroků, abyste se ujistili, že jsou splněny tyto požadavky:

- Přejděte do adresáře $OA_JRE_TOP/lib/security.

- Zálohujte stávající soubor cacerts.

- Zkopírujte své soubory ca.crt a server.crt do tohoto adresáře a zadejte následující příkaz, abyste se ujistili, že má cacerts oprávnění k zápisu:

$ chmod u+w cacerts

Krok 8

Aktualizujte kontextový soubor

Pomocí kontextového editoru E-Business Suite – Oracle Applications Manager (OAM) změňte proměnné související s SSL, jak ukazuje tato tabulka:

| Proměnné související s protokolem SSL v kontextovém souboru | ||

| Proměnná | Hodnota bez protokolu SSL | Hodnota SSL |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | stejné jako s_webport | stejné jako s_webssl_port |

| s_webssl_port | nepoužije se | výchozí hodnota je 4443 |

| s_https_listen_parameter | nepoužije se | stejné jako s_webssl_port |

| s_login_page | url vytvořená pomocí protokolu http a s_webport | url vytvořená pomocí protokolu https a s_webssl_port |

| s_external_url | url vytvořená pomocí protokolu http a s_webport | url vytvořená pomocí protokolu https a s_webssl_port |

Krok 9 – Spusťte automatickou konfiguraci

Autoconfig lze spustit pomocí skriptu adautocfg.sh v adresáři Application Tier $ADMIN_SCRIPTS_HOME.

Související články

Automatická konfigurace

Kroky ke spuštění automatické konfigurace v aplikaci R12 včetně úrovně databáze i aplikace

Umístění šablon autokonfigurace aplikací Oracle a způsob přizpůsobení šablony pro soubory autokonfigurace

Krok 10 – Restartujte služby aplikační úrovně

Pomocí skriptu adapcctl.sh v adresáři $ADMIN_SCRIPTS_HOME zastavte a restartujte služby Application Tier Apache.

Kroky, které je třeba použít při použití terminátoru SSL s aplikacemi Oracle R12

Není potřeba vytvářet a instalovat certifikát na webový server. Certifikát bude nainstalován v SSL terminátoru. V tomto případě stačí nastavit parametr souboru kontextu uvedený níže

| Změny při použití akcelerátoru SSL | ||

| Proměnná | Hodnota bez protokolu SSL | Hodnota SSL |

| s_url_protocol | http | http |

| s_local_url_protocol | http | http |

| s_webentryurlprotocol | http | https |

| s_active_webport | stejné jako s_webport | hodnota externího portu rozhraní akcelerátoru SSL |

| s_webentryhost | stejné jako s_webhost | Název hostitele SSL Accelerator |

| doména s_webentry | stejné jako s_domainname | Název domény SSL Accelerator |

| s_enable_sslterminator | # | odstraňte znak „#“, chcete-li použít ssl_terminator.conf v prostředích ukončených protokolem ssl |

| s_login_page | url vytvořená pomocí protokolu http a s_webport | adresa URL vytvořená pomocí protokolu https, s_webentryhost, s_webentrydomain, s_active_webport |

| s_external_url | url vytvořená pomocí protokolu http a s_webport | adresa URL vytvořená pomocí protokolu https, s_webentryhost, s_webentrydomain, s_active_webport |

Spusťte automatickou konfiguraci

Autoconfig lze spustit pomocí skriptu adautocfg.sh v adresáři Application Tier $ADMIN_SCRIPTS_HOME.

Restartujte služby úrovně aplikací

Pomocí skriptu adapcctl.sh v adresáři $ADMIN_SCRIPTS_HOME zastavte a restartujte služby Application Tier Apache.

Kroky pro šifrování End to end s konfigurací Pass through na Load Balancer

1) Je třeba provést všechny kroky uvedené pro jeden webový server.

2) Certifikát je třeba vytvořit pomocí nástroje pro vyrovnávání zatížení Name

3) Můžeme provést kroky certifikátu na jednom uzlu a poté zkopírovat všechny kroky do ostatních uzlů

Změny kontextových hodnot

| Proměnné související s protokolem SSL v kontextovém souboru | ||

| Proměnná | Hodnota bez protokolu SSL | Hodnota SSL |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | stejné jako s_webport | stejné jako s_webssl_port |

| s_webssl_port | nepoužije se | výchozí hodnota je 4443 |

| s_https_listen_parameter | nepoužije se | stejné jako s_webssl_port |

| s_login_page | url vytvořená pomocí protokolu http a s_webport | url vytvořená pomocí protokolu https a s_webssl_port |

| s_external_url | url vytvořená pomocí protokolu http a s_webport | url vytvořená pomocí protokolu https a s_webssl_port |

Spusťte automatickou konfiguraci

Autoconfig lze spustit pomocí skriptu adautocfg.sh v adresáři Application Tier $ADMIN_SCRIPTS_HOME.

Restartujte služby úrovně aplikací

Pomocí skriptu adapcctl.sh v adresáři $ADMIN_SCRIPTS_HOME zastavte a restartujte služby Application Tier Apache.

Vyžadováno nastavení databáze

Produkty Oracle jako Oracle Configurator, Order Management, iStore, Order Capture, Quoting, iPayment, iStore a Pricing přistupují k datům přes internet v režimu připojení HTTP nebo HTTPS. Implementace SSL pro Oracle Database Server (který funguje jako klient odesílající požadavky na webový server) využívá Oracle Wallet Manager pro nastavení peněženky Oracle.

Poznámka:Toto je povinný požadavek pro stránky obchodu Oracle iStore, když je webová vrstva také povolena SSL.

Chcete-li povolit požadavek klienta HTTPS z databáze přes UTL_HTTP, musíte vytvořit úložiště důvěryhodnosti ve formátu peněženky. Pro tuto peněženku nepotřebujete certifikát serveru. Stačí importovat certifikát kořenové CA pro kořenové CA, které jsou ukotvením důvěryhodnosti pro weby, ke kterým se potřebujete UTL_HTTP připojit.

1)Po nastavení vašeho prostředí pro databázovou vrstvu přejděte do adresáře $ORACLE_HOME/appsutil.2)Vytvořte nový adresář peněženky s názvem:wallet

3)Přejděte do nově vytvořeného adresáře peněženky.

owm &

5)V nabídce Oracle Wallet Manager přejděte na Wallet -> New.

Odpovězte NE na:Váš výchozí adresář peněženky neexistuje. Přejete si ji nyní vytvořit?

Nová obrazovka peněženky vás nyní vyzve k zadání hesla pro vaši peněženku.

Po zobrazení výzvy klikněte na NE:

Byla vytvořena nová prázdná peněženka. Přejete si nyní vytvořit žádost o certifikát?6) Pokud potřebujete importovat ca.crt:

V nabídce Oracle Wallet Manager přejděte na Operace -> Import důvěryhodného certifikátu.

Klikněte na OK.

Pro import dvakrát klikněte na ca.crt.7) Uložte peněženku:

V nabídce Oracle Wallet Manager klikněte na Peněženka.

Ověřte, že je zaškrtnuté políčko Automatické přihlášení.

Klikněte na Uložit .

Chcete-li otestovat, zda je peněženka správně nastavena a přístupná, přihlaste se do SQLPLUS jako uživatel aplikací a proveďte následující:SQL>select utl_http.request('[adresa pro přístup]', '[proxy adresa]' , 'soubor:[úplná cesta k adresáři peněženky]', null) z dual;

kde:

„[adresa pro přístup]“ =adresa URL vašeho portálu pro rychlou instalaci E-Business Suite.

„[proxy address]“ =adresa URL vašeho proxy serveru nebo NULL, pokud proxy server nepoužíváte.

‘file:[úplná cesta k adresáři peněženky]’ =umístění adresáře vaší peněženky (neuvádějte skutečné soubory peněženky).

Posledním parametrem je heslo peněženky, které je ve výchozím nastavení nastaveno na hodnotu null.

Související odkazy

Povolení SSL nebo TLS v Oracle E-Business Suite Release 12 (ID dokumentu 2143099.1)

Jak najít komponenty R12 Verze

40 Adpatch otázka, kterou by měl znát každý DBA

příkaz awk

Příkaz Keytool