Na začátku filmu „Společenstvo prstenu“ se kouzelník Gandalf ptá hrdiny Froda tuto otázku:„Je to tajné? Je to bezpečné?“ Možná nemáme kouzelný prsten, který bychom chránili, ale klademe si stejnou otázku. Ale my mluvíme o informacích.

Toto je druhý z vícedílné série o tom, jak aplikovat principy a techniky informační bezpečnosti jako součást datového modelování. Tato řada využívá jako příklad bezpečnostních přístupů jednoduchý datový model určený pro správu nekomerčních klubů. V pozdějších článcích se budeme věnovat modelování pro jemné řízení přístupu, auditování, ověřování a další klíčové aspekty implementace zabezpečené databáze.

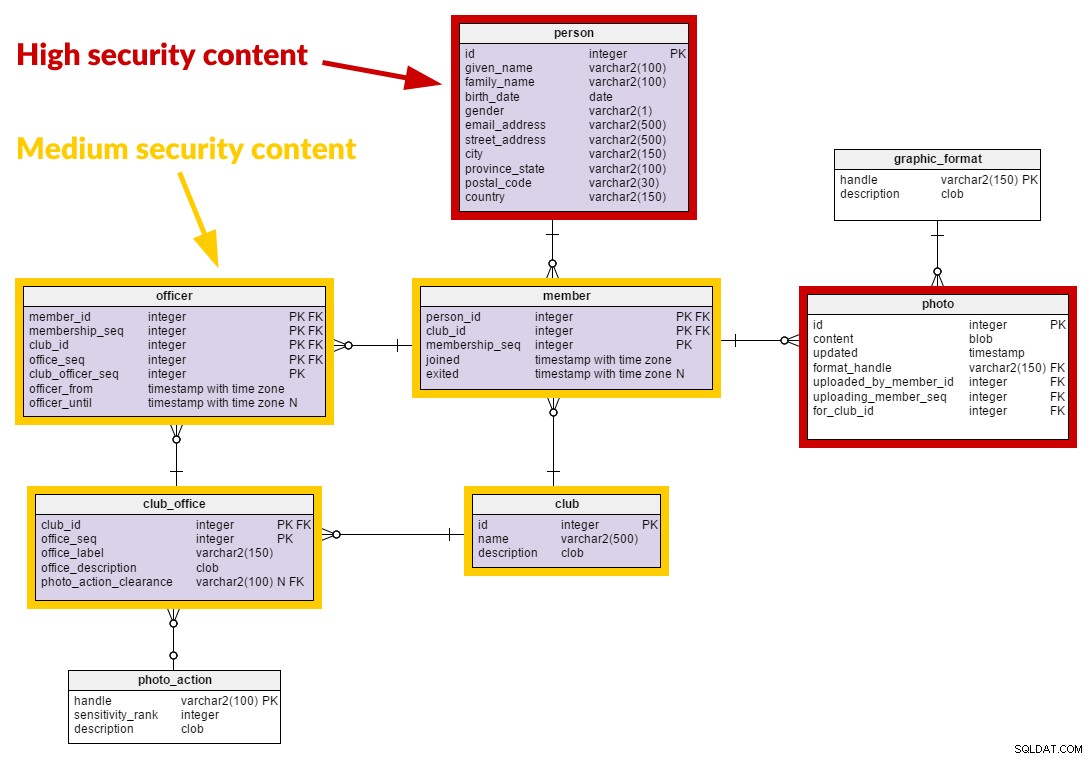

V prvním článku této série jsme aplikovali několik jednoduchých řízení přístupu k naší databázi spravující klub. Je zřejmé, že je toho více než jen poskytování ovládacích prvků přístupu při přidávání fotografií. Pojďme se hluboce ponořit do našeho datového modelu a zjistit, co je potřeba zabezpečit. Během toho zjistíme, že naše data obsahují více informací, než jaké jsme doposud zahrnuli do našeho modelu.

Identifikace zabezpečeného obsahu klubu

V našem prvním díle jsme začali s existující databází, která poskytovala službu nástěnky soukromým klubům. Zkoumali jsme účinek přidání fotografií nebo jiných obrázků do datového modelu a vyvinuli jsme jednoduchý model řízení přístupu, abychom nová data zajistili. Nyní se podíváme na ostatní tabulky v databázi a určíme, jaká je zabezpečení informací pro tuto aplikaci.

Znáte svá data

Máme datový model, který nemá co podporovat jakýkoli druh informační bezpečnosti. Víme, že databáze přenáší data, ale musíme prozkoumat, jak rozumíme databázi a jejím strukturám, abychom ji zabezpečili.

Klíčové učení č. 1:

Před použitím bezpečnostních kontrol prozkoumejte svou stávající databázi.

Vytvořil jsem person zde s typickými informacemi, které byste zadali na jakékoli webové stránce nebo poskytli klubu. Určitě si všimnete, že některé informace zde mohou být považovány za citlivé. Vlastně kromě id náhradní primární klíč, to je vše citlivý. Všechna tato pole jsou kategorizována jako osobně identifikovatelné informace (PII) podle definitivního průvodce PII od amerického Národního institutu pro standardy a technologie (NIST). Ve skutečnosti jsou informace z této tabulky téměř dostatečné ke spáchání krádeže identity. Řešte to špatně a můžete být žalováni lidmi, žalováni korporacemi, pokutováni regulátory nebo dokonce stíháni. Je to ještě horší, pokud jsou data dětí ohrožena. A to není jen v USA; EU a mnoho dalších zemí má přísné zákony na ochranu soukromí.

Klíčové učení č. 2:

Vždy zahajte kontrolu zabezpečení pomocí tabulek popisujících osoby.

V tomto schématu je samozřejmě více dat než jen person . Podívejme se na to tabulku po tabulce.

graphic_format– Tato tabulka má jen málo jiného než snímek běžně známých položek, jako jsou JPEG, BMP a podobně. Není zde nic citlivého.photo_action– Tato tabulka je sama o sobě velmi minimální. Má pouze několik řádků, z nichž každý popisuje citlivost nikoli dat, ale akce na fotografii. To samo o sobě není příliš zajímavé.-

photo– Aha, fotka. Říká se, že „obrázek vydá za tisíc slov“. Je to pravda z hlediska bezpečnosti a citlivosti? Pokud jste si myslelipersonbylo riskantní, připravte se naphoto. Podívejte se, co může obsahovat těch „tisíc slov“:- podrobnosti a podmínky důležité veřejné infrastruktury, budov atd.

- obrázek chráněný autorským právem

- metadata udávající přesný čas a polohu GPS fotografie

- metadata identifikující model fotoaparátu, sériové číslo a vlastníka

- náhodné informace, jako je výroba drahých šperků, umění, vozidla nebo podniky

- záznam nebo vyobrazení akcí, které mají pochybný právní, morální nebo etický status

- textové zprávy:banální, provokativní, nenávistné, vlídné

- sdružení s klubem

- přidružení k osobě, která obrázek nahrála

- pornografie

- nesexuální tělesné detaily, jako jsou rysy obličeje, zranění, postižení, výška, váha

- obličeje nesouhlasných lidí, zahrnuty úmyslně nebo náhodně (více PII)

- implicitní spojení lidí na fotografii mezi sebou navzájem as jakýmikoli z výše uvedených informací. To může naznačovat zaměstnání, vojenskou službu, vlastněná auta, velikost nebo hodnotu domů nebo nemovitostí…

Klíčové učení č. 3:

Zachycené fyzické údaje, jako na fotografiích, musí být důkladně prozkoumány, aby se zjistilo mnoho druhů informací a vztahů, které mohou obsahovat.

club– Názvy a popisy některých klubů mohou poskytovat více informací, než byste čekali. Opravdu chcete inzerovat, že se váš klub schází v domě Marthy v Elm Street? Naznačuje to politickou aktivitu, na kterou mohou ostatní cílit?club_office– Identifikuje význam a výsady vedoucí pozice klubu. Použití nebo popis titulů může sdělit mnoho informací o klubu. Některé z toho lze odvodit z veřejného popisu klubu, jiné mohou odhalit soukromé aspekty fungování klubu.member– Zaznamenává historii osoby pomocí klubu.officer– Zaznamenává vedení člena historie s klubem.

Je zřejmé, že jsou zde položky, které by měly být chráněny. Ale čí je to odpovědnost?

Kdo vlastní Ta data?

Ukládáte to, vlastníte to! Že jo? Špatně. Hodně špatně. Dovolte mi ilustrovat, jak špatně na běžném příkladu:informace o zdravotní péči. Zde je scénář v USA – doufám, že jinde to nebude tak špatné! Aldův lékař Dr. B. našel uzliny v podpaží a nařídil krevní test. Aldo šel do laboratoře C, kde sestra D. odebírala krev. Výsledky byly doručeny endokrinologovi Dr. E. přes nemocnici F pomocí VAŠEHO systému provozovaného dodavatelem IT YOU. Pojišťovna G dostala účty.

Takže vlastníte laboratorní informace? Kromě toho, že Aldo, jeho lékaři a jeho pojišťovna mají zájem, vy a kdokoli z těchto lidí byste mohli být žalováni, pokud by udělali něco, co kompromituje tyto důvěrné informace. Tímto způsobem je každý v řetězci odpovědný, takže jej „vlastní“ každý. (Nejsi rád, že používám jednoduchý příklad?)

Klíčové učení č. 4:

I jednoduchá data se mohou připojit k síti lidí a organizací, se kterými musíte pracovat.

Podívejme se znovu na náš klub. Páni! Co víme o zainteresovaných stranách každého hlavního subjektu údajů?

| Entita | Party | Poznámky |

|---|---|---|

person | ta osoba | |

| rodič nebo jiný opatrovník, pokud existuje | rodiče nebo opatrovníci jsou odpovědní za osobu, pokud je nezletilá nebo nezpůsobilá | |

| Soudní úředníci | pokud osoba může být za určitých zákonných omezení podrobena kontrole ze strany úředníka nebo zmocněnce soudu | |

club | samotný klub | |

| představitelé klubu | důstojníci jsou zodpovědní za údržbu klubu, jeho popis a vnější vzhled | |

| členové klubu | ||

| samotný klub | kanceláře a tituly tvoří součást vnitřní struktury klubu |

| důstojníci klubu | v závislosti na typu pravomocí a odpovědností spojených s kanceláří budou úředníci ovlivněni tím, co dělají a jak to dělají | |

| členové klubu | členové mohou chtít vyhledat kancelář klubu nebo tomu rozumět, někdy volat důstojníka k odpovědnosti | |

photo | nahrávání osoby | |

| vlastník (držitel autorských práv) fotografie | fotku nemusí vlastnit osoba, která ji nahrála! | |

| držitelé licence na fotografii | fotografie může být součástí licenční smlouvy | |

| lidi na fotografii | Pokud je váš obrázek součástí publikovaného materiálu, může to nějakým způsobem ovlivnit vaše zájmy – možná mnoha různými způsoby | |

| vlastníci pozemků nebo jiných objektů na fotografii | zobrazení na fotografii může mít vliv na zájmy těchto lidí | |

| vlastníci textových zpráv na fotografii | zprávy a symboly mohou podléhat omezením duševního vlastnictví |

Znejte Vztahy Mezi vašimi daty

Ne, ještě jsme neskončili. Podívejte se na datový model. member nebo officer . Všimněte si, že member a officer nemají jediné pole, které je skutečnými daty. Všechno je cizí nebo náhradní klíč, kromě dat, která pouze časově zaškatulkují každý záznam. Jsou to čistě vztahové tabulky. Co z toho můžete odvodit?

membernavrhneperson's zájmy kvůliclub.membernavrhne copersonzná jinoupersons.memberříká, jak velký jeclubje.membernavrhne podobný nebo souvisejícíclubs kdyžpersonmá více členství.officerbude silně svazovatpersonzájmůmclub.officermůže navrhnout přístup ke klubovým penězům, zařízením nebo vybaveníperson.officerbude označovat schopnostiperson(zejména vedení), kdyžofficedefinice naznačuje další dovednosti. Pokladník by navrhl například účetní a rozpočtové dovednosti.officermůže naznačovat poměrně přísnou kontroluclubmalou skupinou, když je trvání dlouhé nebo když je počet různýchmembers je malé.

Klíčové učení č. 5:

Datové vztahy mohou uniknout mnoho informací o primárních datových entitách.

Ale nezapomeňme na naši starou oblíbenou, photo ...

personnaphotojiný než uživatel, který video nahrál, může navrhnoutclubasociace podobnámember.- Více

persons naphotonavrhnout vztahy mezi nimi. - Činnost zobrazená na

photomůže navrhnoutclubčinnosti nebo zájmy či schopnostipersonje na fotografii. photoInformace GPS budou dokumentovat přítomnost zobrazenépersons na určitém místě, stejně jako pozadíphoto.photose obvykle účastní žádného nebo více fotoalb pro prezentace atd.

Získání úplného zobrazení

S touto analýzou dat začínáme zjišťovat, kam musíme zaměřit své úsilí. Můžeme si model prohlédnout s určitou vizuální pomocí:

Jinými slovy … téměř celý náš datový model má nějaký bezpečnostní obsah.

Klíčové učení č. 6:

Očekávejte většinu vašeho schématu, aby měl obsah zabezpečení.

To je správně. Prakticky celá věc. Tohle se ti bude stávat pořád. Do vašeho celkového přístupu k zabezpečení databáze může být zahrnuta jakákoli triviálnější tabulka než jednoduché vyhledávání. Proto je pro vás důležité trénovat hospodárnost a opatrnost při modelování, abyste minimalizovali počet stolů, na kterých zápasíte.

Na závěr:Poznejte svá data

Znalost vašich dat je nezbytná pro jejich zabezpečení. Znalost hodnoty vašich dat a jejich citlivosti vám poskytne zásadní vodítko při implementaci komplexní bezpečnostní architektury ve vaší databázi.

Informační bezpečnost je rozsáhlý úkol a v této sérii vám přináším problémy a techniky, které můžete postupně používat při zlepšování zabezpečení databází. V příštím díle ukážu, jak používat tyto informace v databázi klubu, které vám pomohou identifikovat citlivost a hodnotu vašich dat. Jak pokračujeme v sérii, vylepšíme přístup k řízení přístupu z minulého článku pomocí komplexnějších a flexibilnějších ovládacích prvků. Také uvidíme, jak lze datové modelování použít k podpoře ověřování a auditu, jakož i vícenásobného pronájmu a obnovy databáze.

Doufám, že vám tento článek poskytl nástroje a – stejně důležité – statistiky o tom, jak postupovat v tomto zásadním kroku v zabezpečení databáze. Netrpělivě vítám zpětnou vazbu k tomuto článku. Pro případné komentáře nebo kritiku použijte prosím pole.